Как настроить VPN L2TP сервер на Windows Server 2016

Настройка VPN L2TP сервер на Windows Server 2016

Для работы нам понадобится Windows Server 2016 (применимо и к другим версиям), который имеет белый IP и выход за NAT. В качестве клиента будет использоваться стандартная рабочая станция с Windows 10.

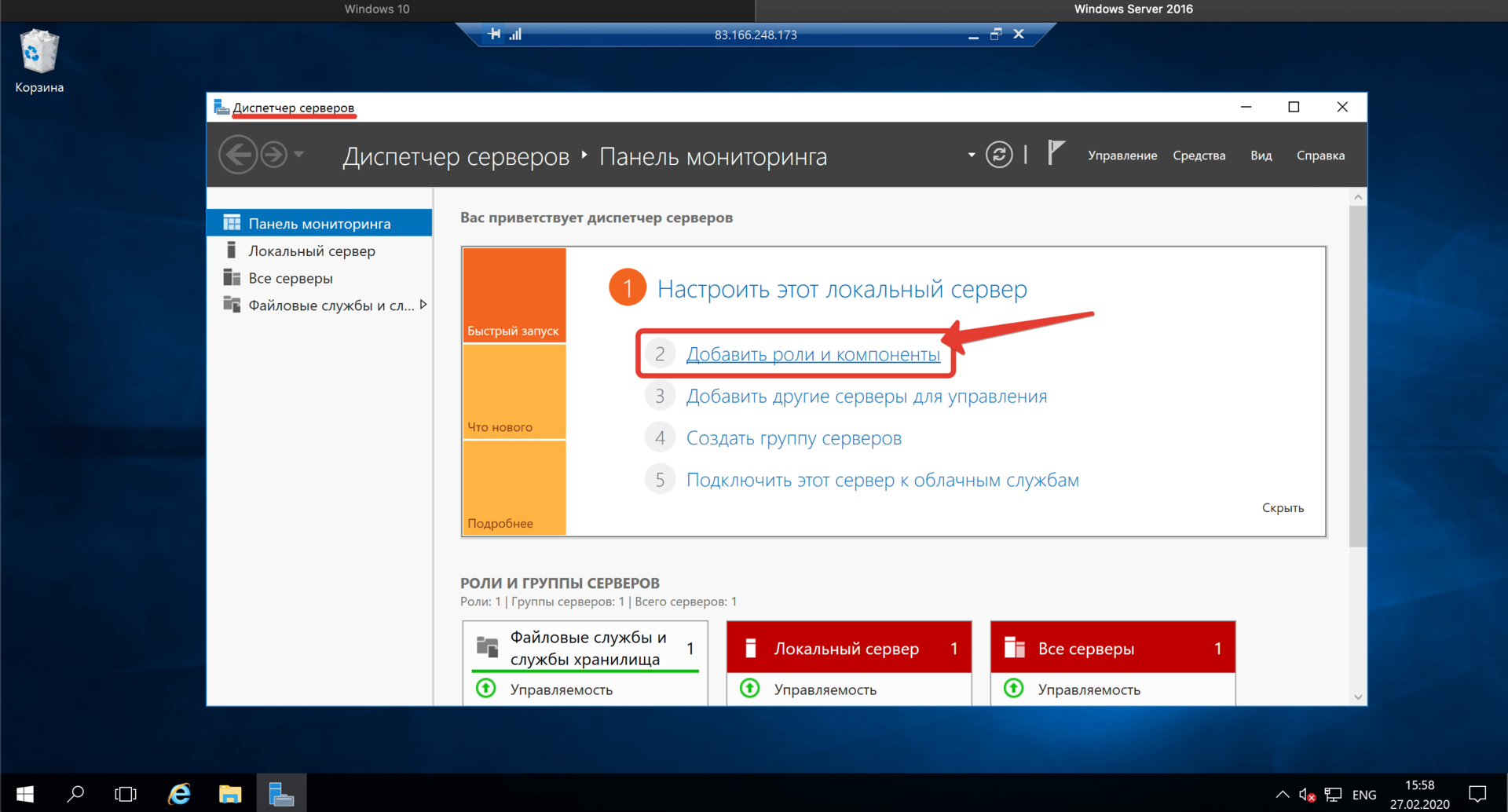

1. Первым делом заходим на сервер в корпоративной сети и в оснастке «Диспетчер серверов» кликаем по пункту «Добавить роли и компоненты».

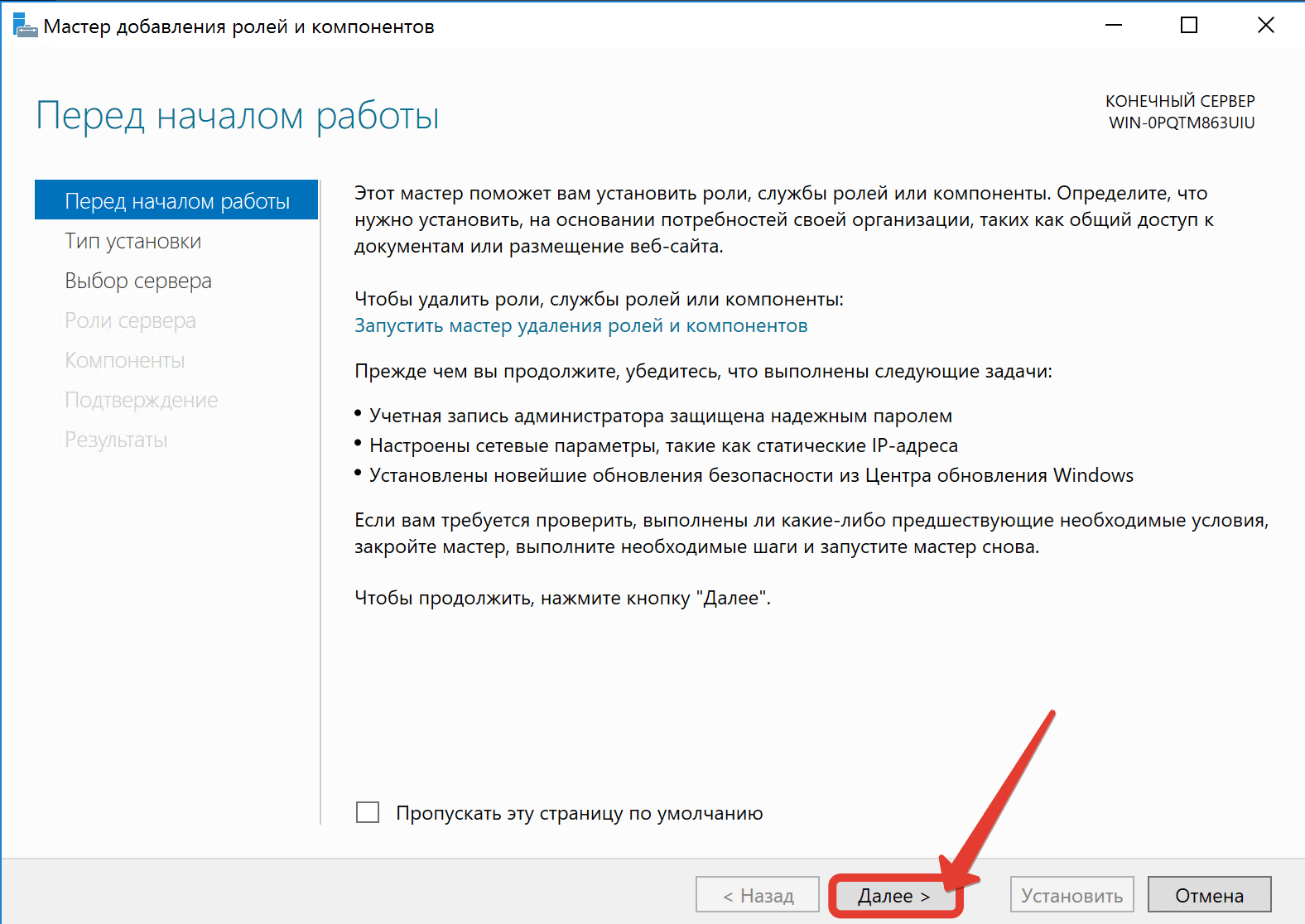

2. Далее.

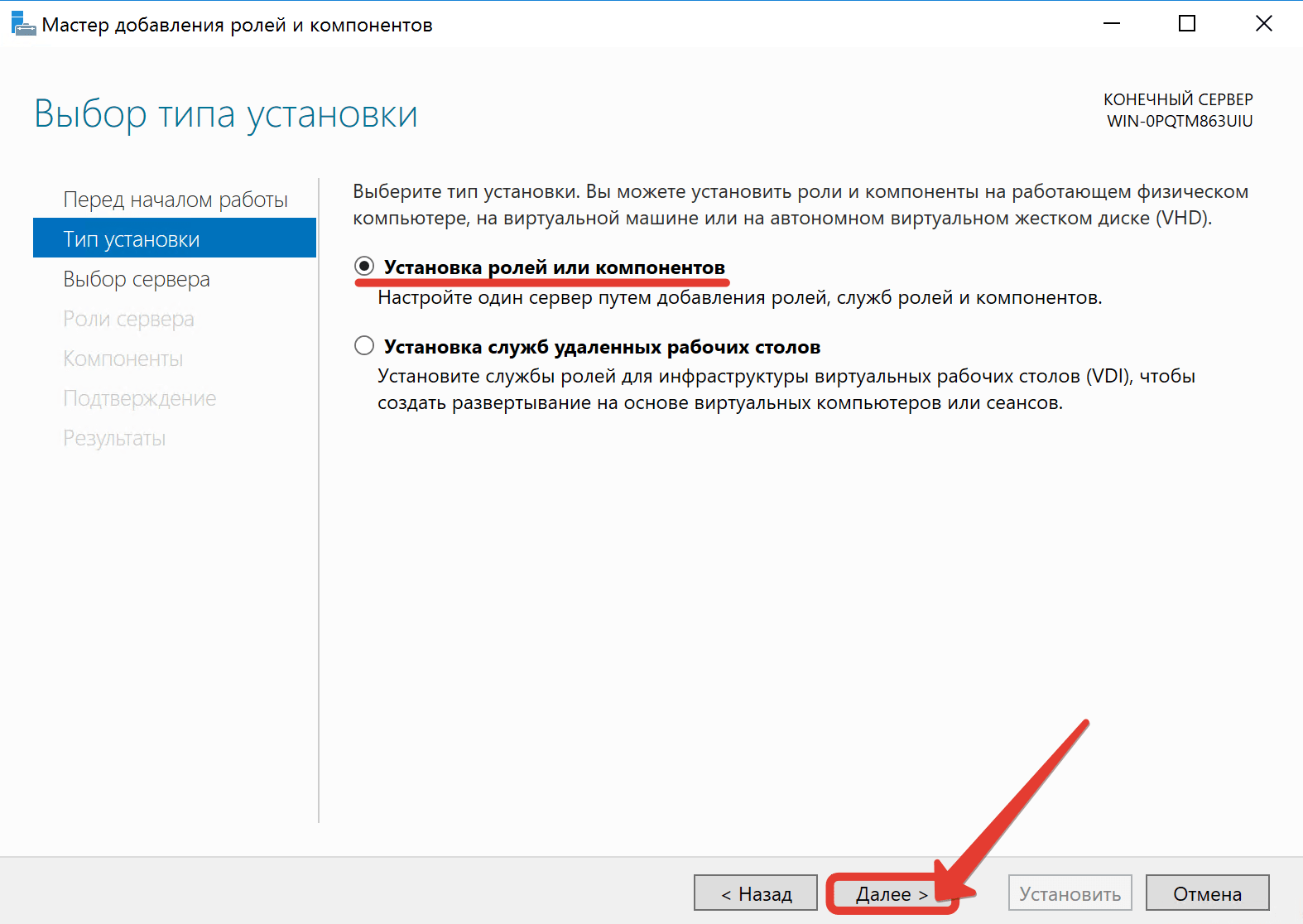

3. Оставляем параметр «Установка ролей и компонентов».

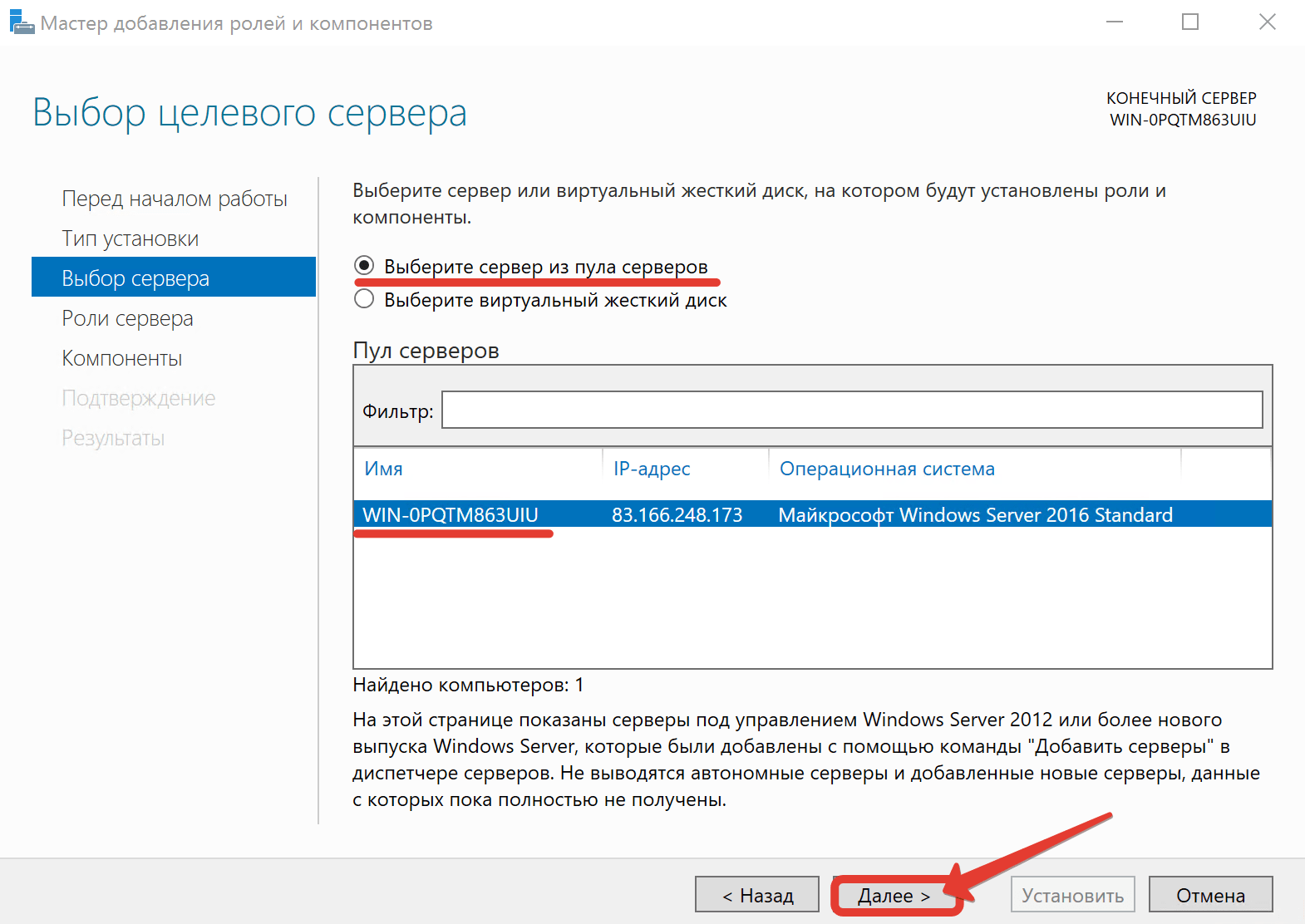

4. В данном окне выбираем сервер, на котором собираемся поднимать службу VPN. У нас выбор не велик. Жмём «Далее».

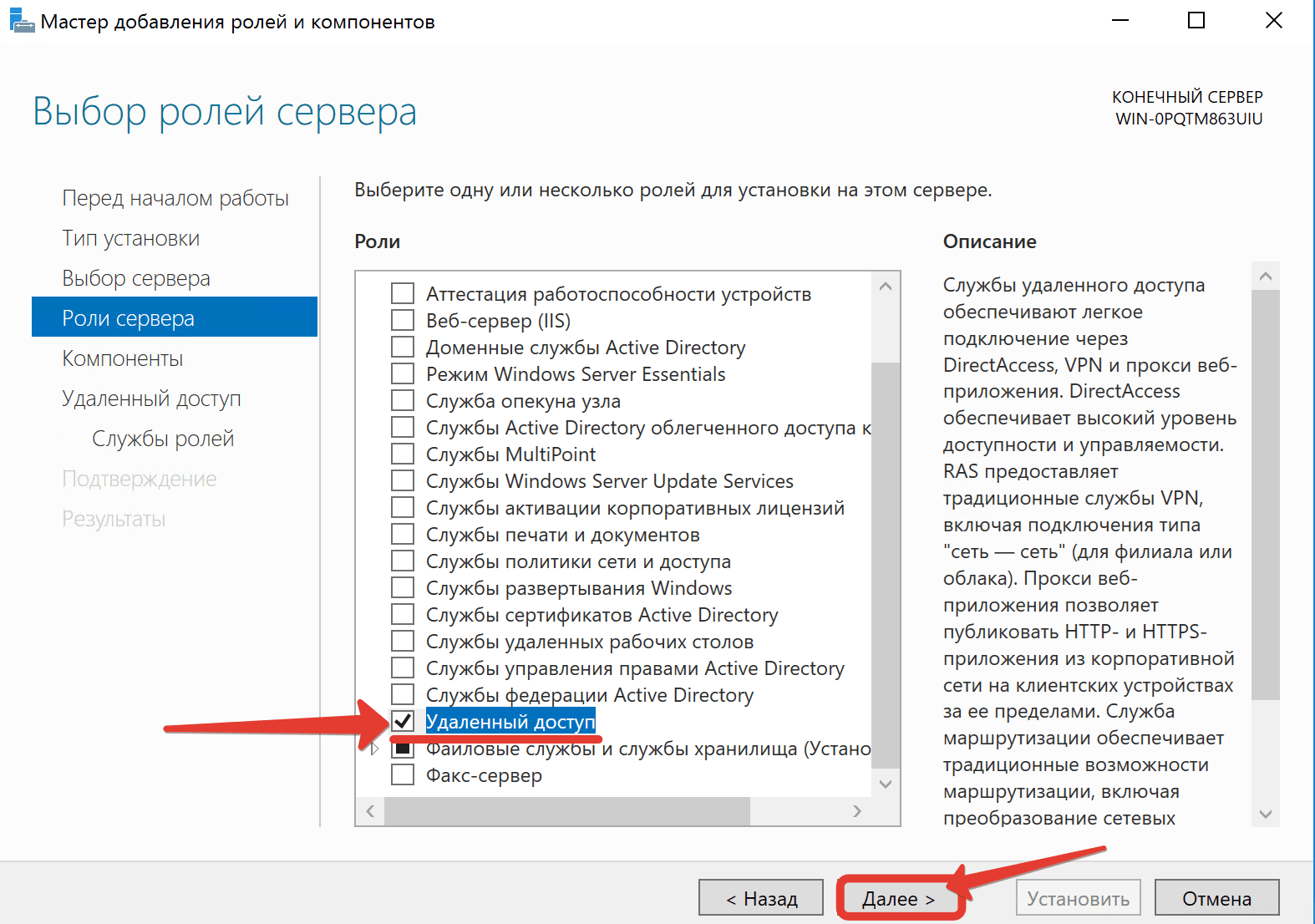

5. Отмечаем пункт «Удалённый доступ». Next.

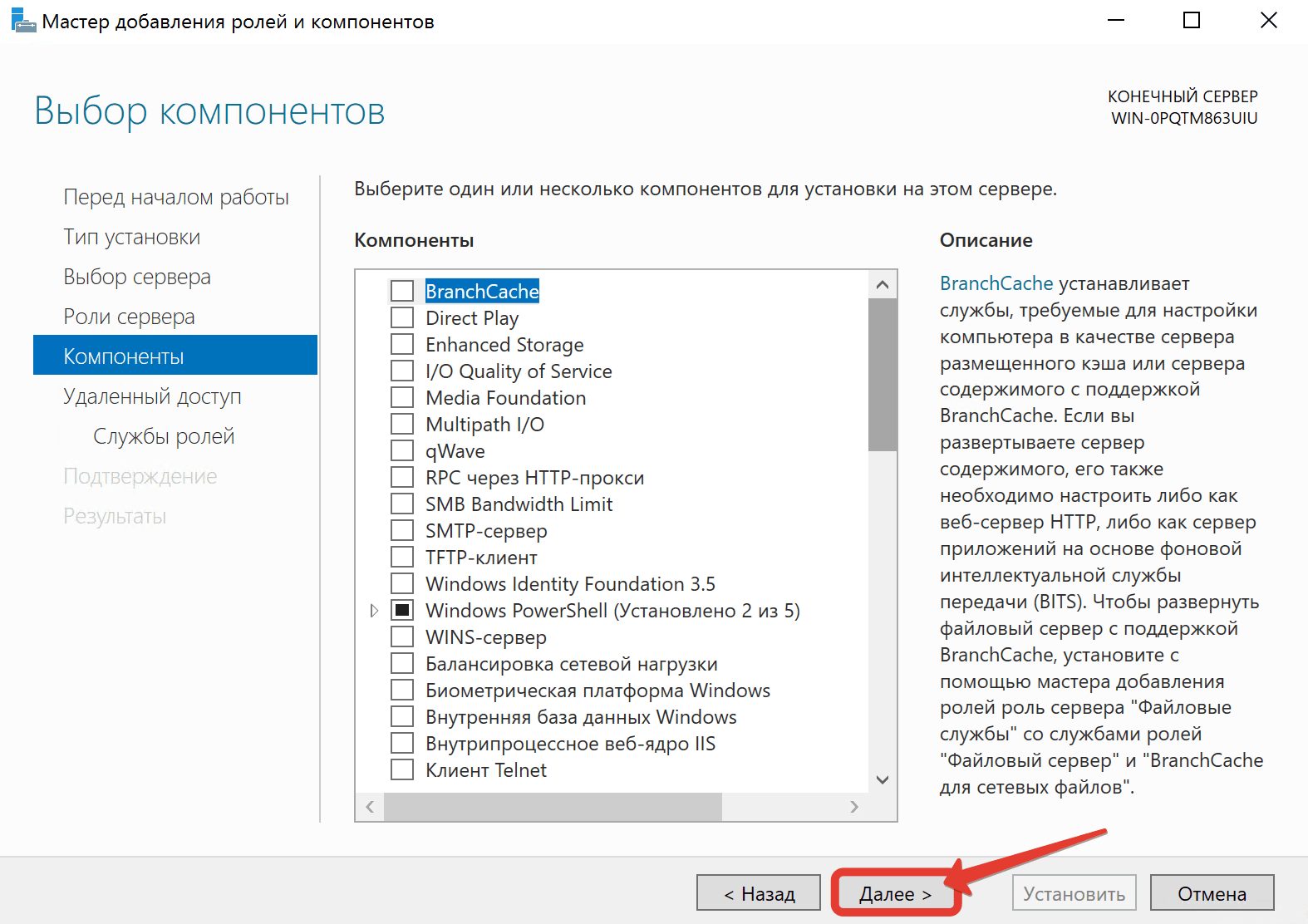

6. В компонентах ничего не меняем.

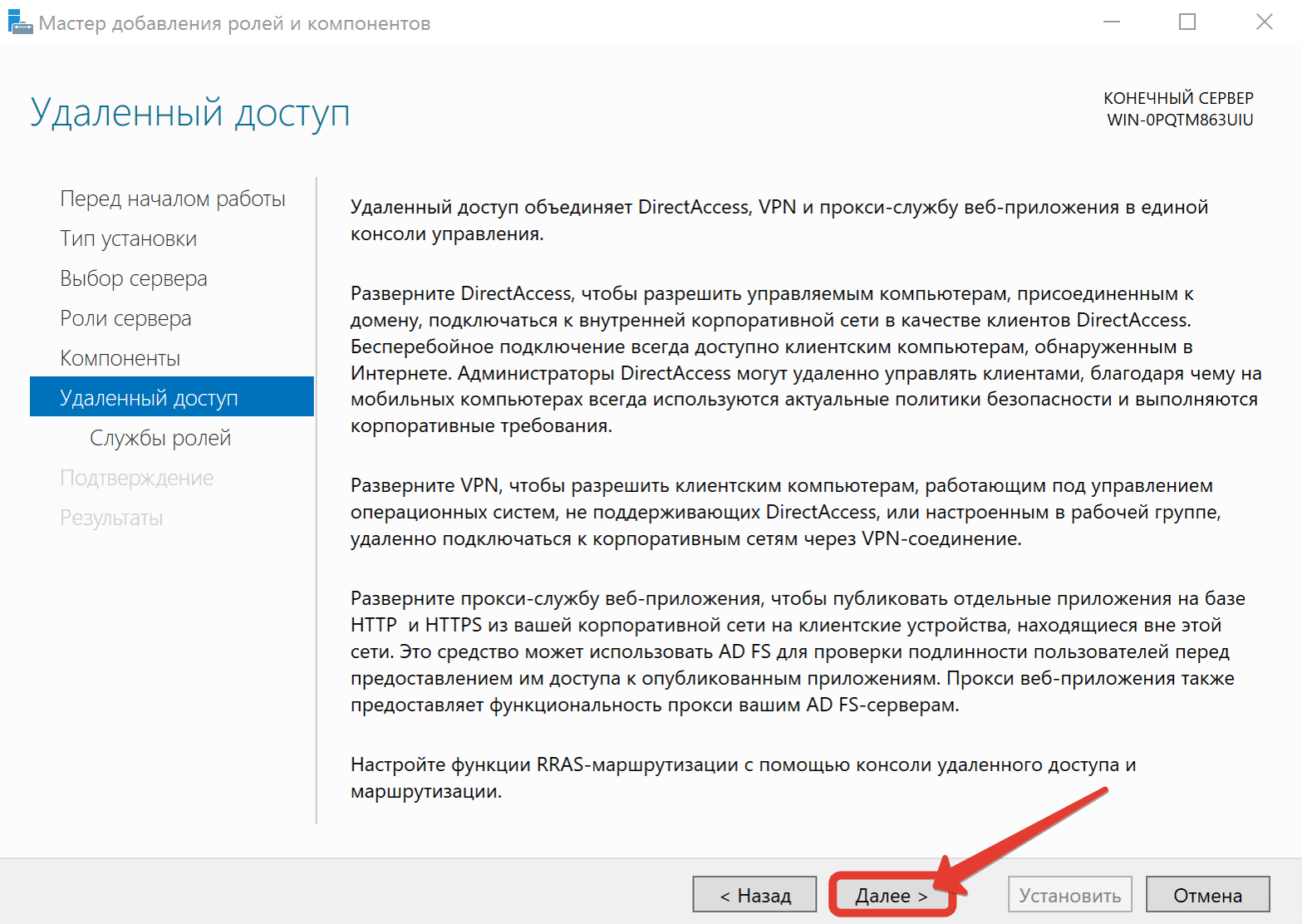

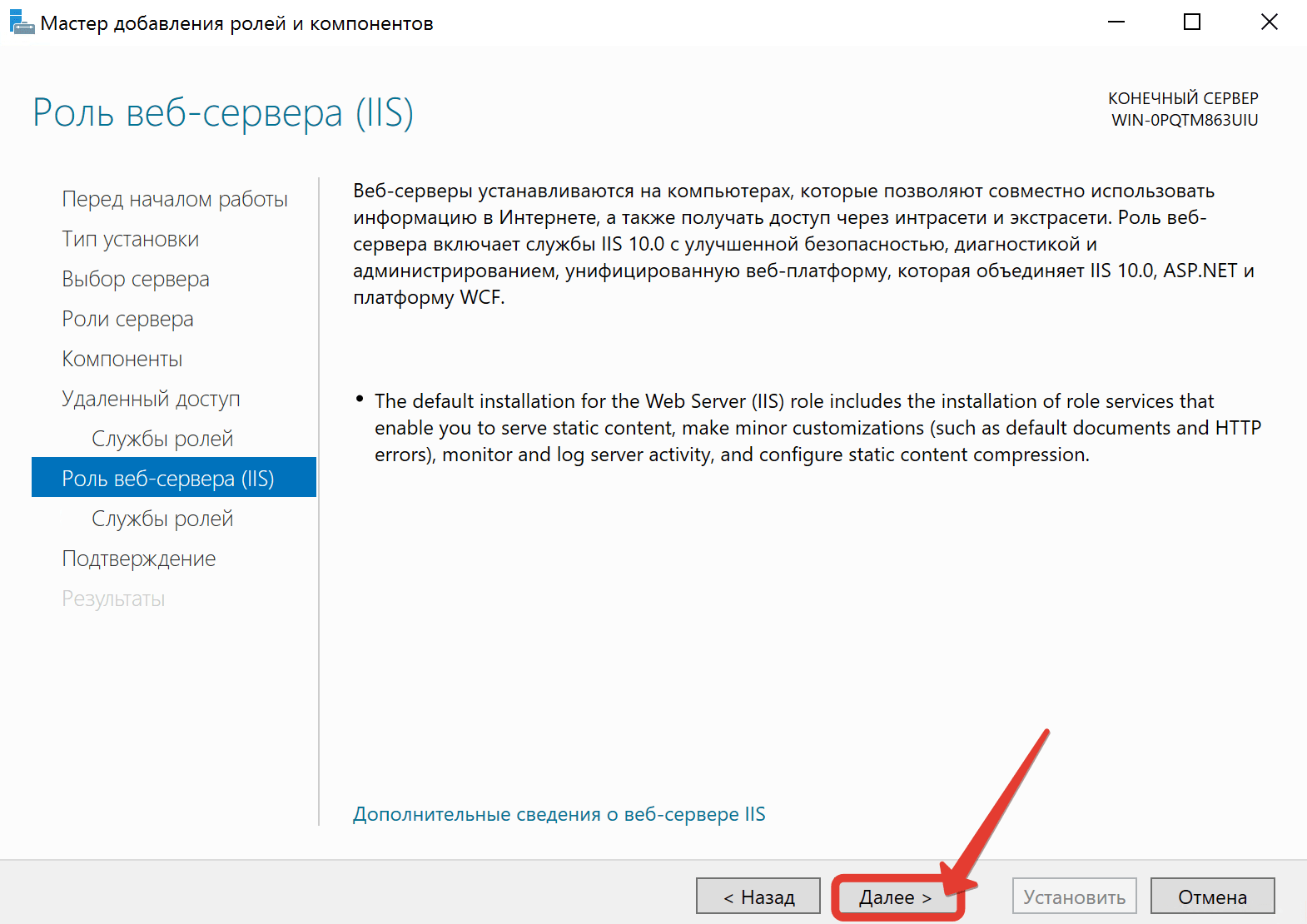

7. Знакомимся с информацией о том, что такое в принципе VPN и зачем нужен удаленный доступ.

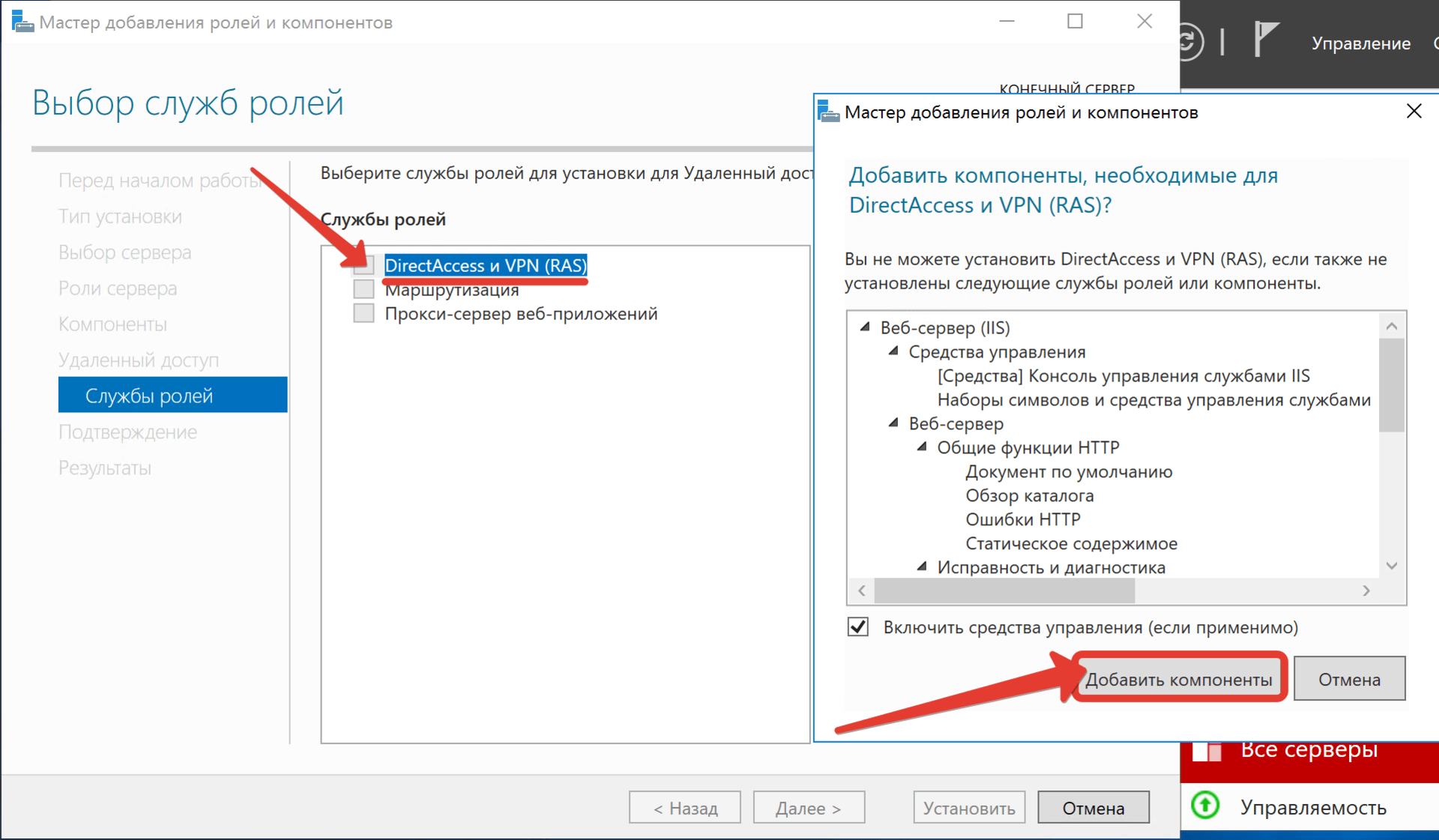

8. Отмечаем галочкой параметр «DirectAccess и VPN» и добавляем необходимые компоненты.

9. Далее.

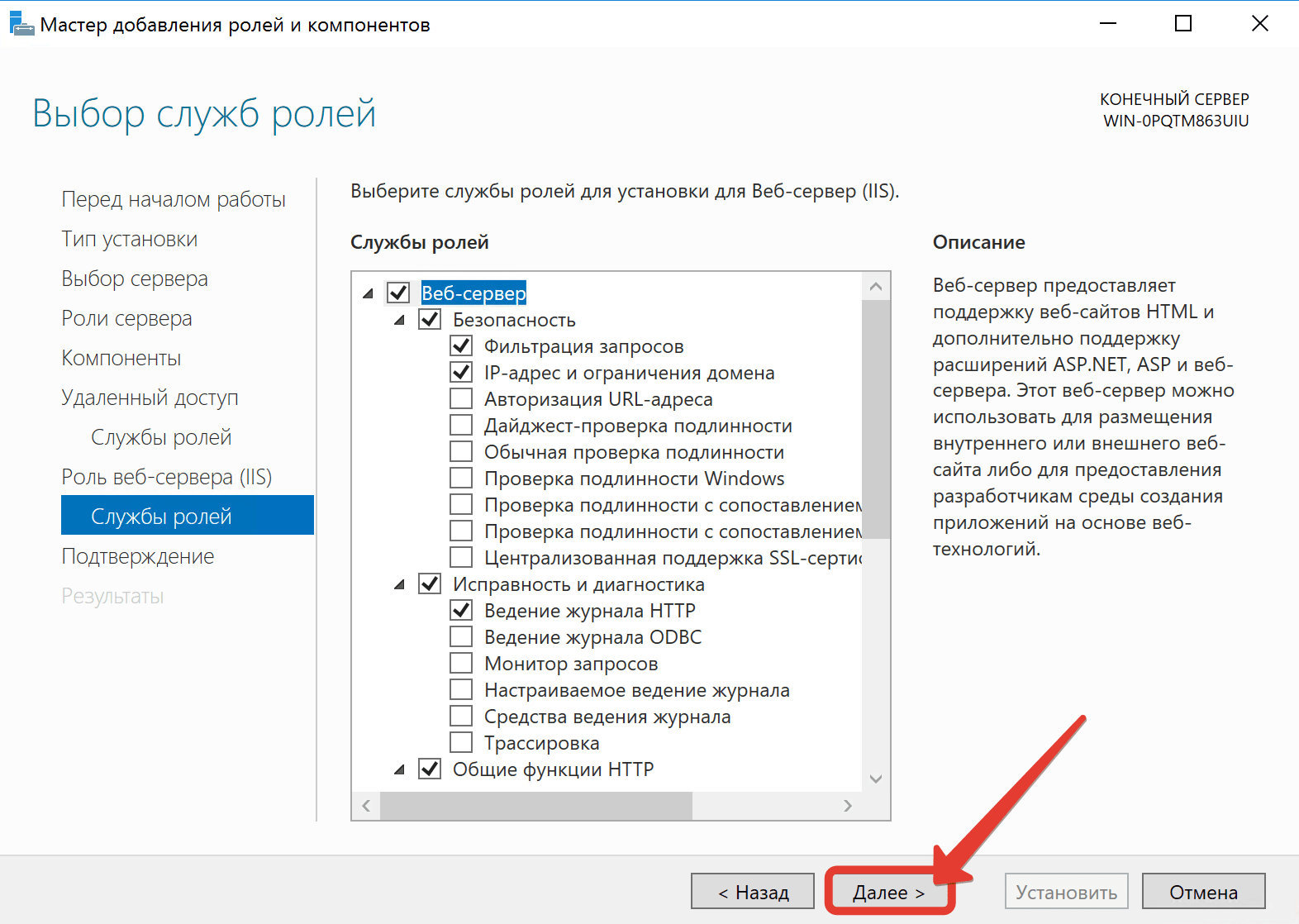

10. Далее.

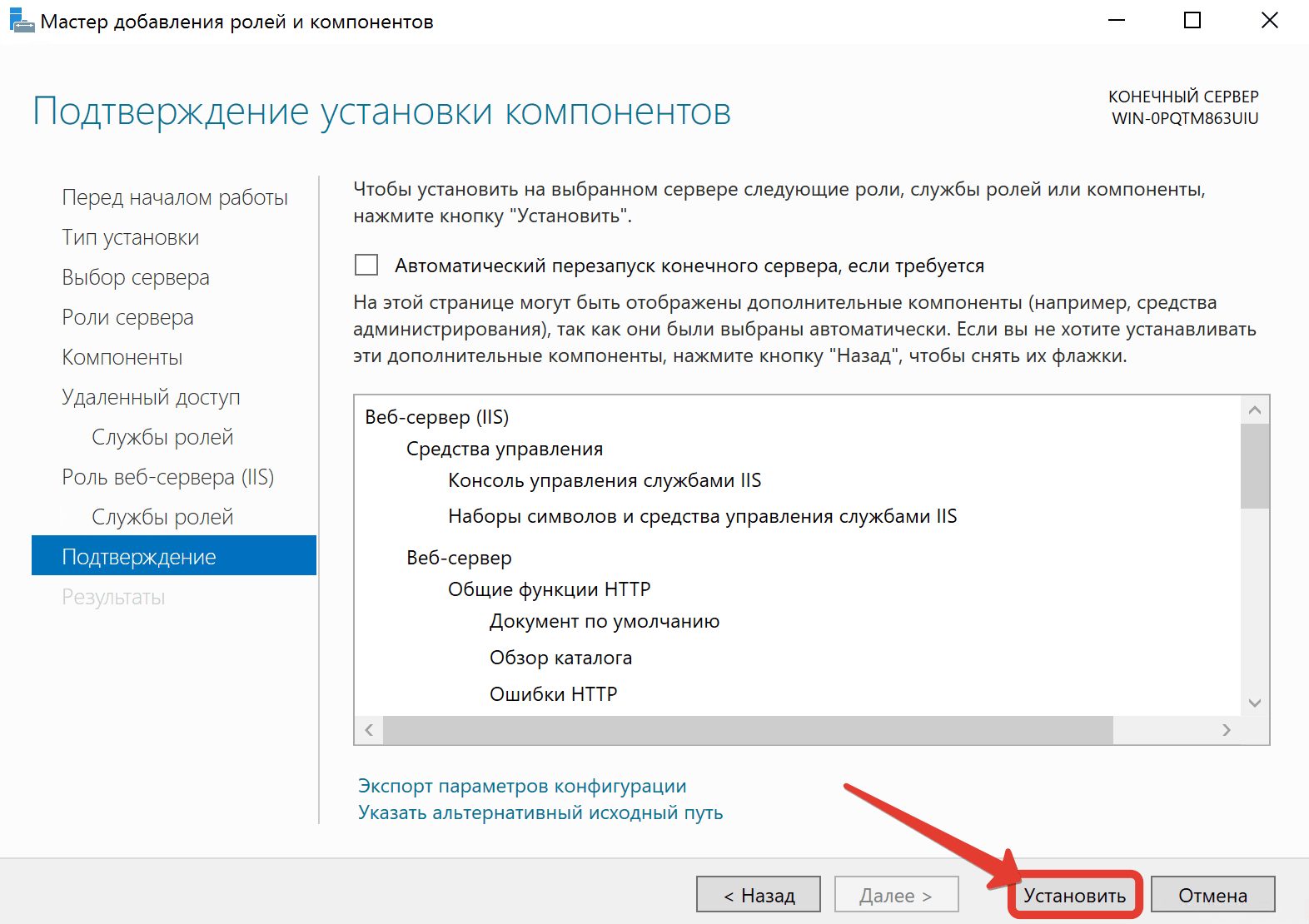

11. Всё. Можно приступить к установке. Кликаем по соответствующей кнопке и идём заваривать чай.

12. По завершению установки закрываем данную оснастку.

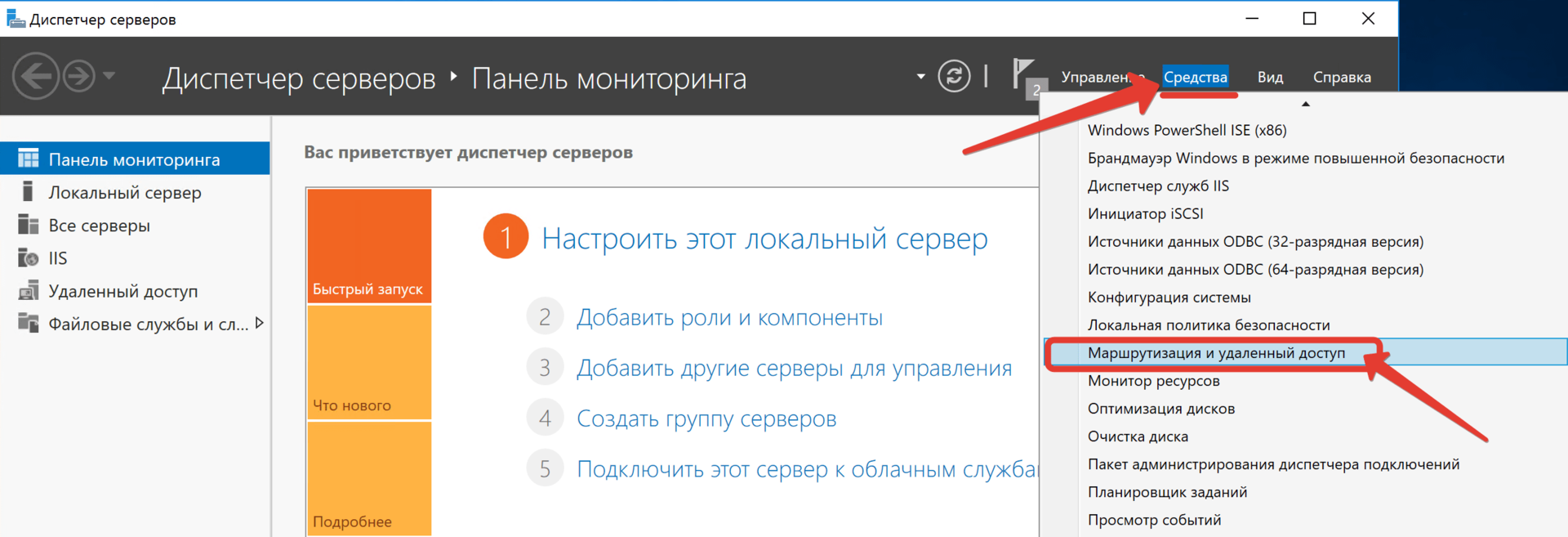

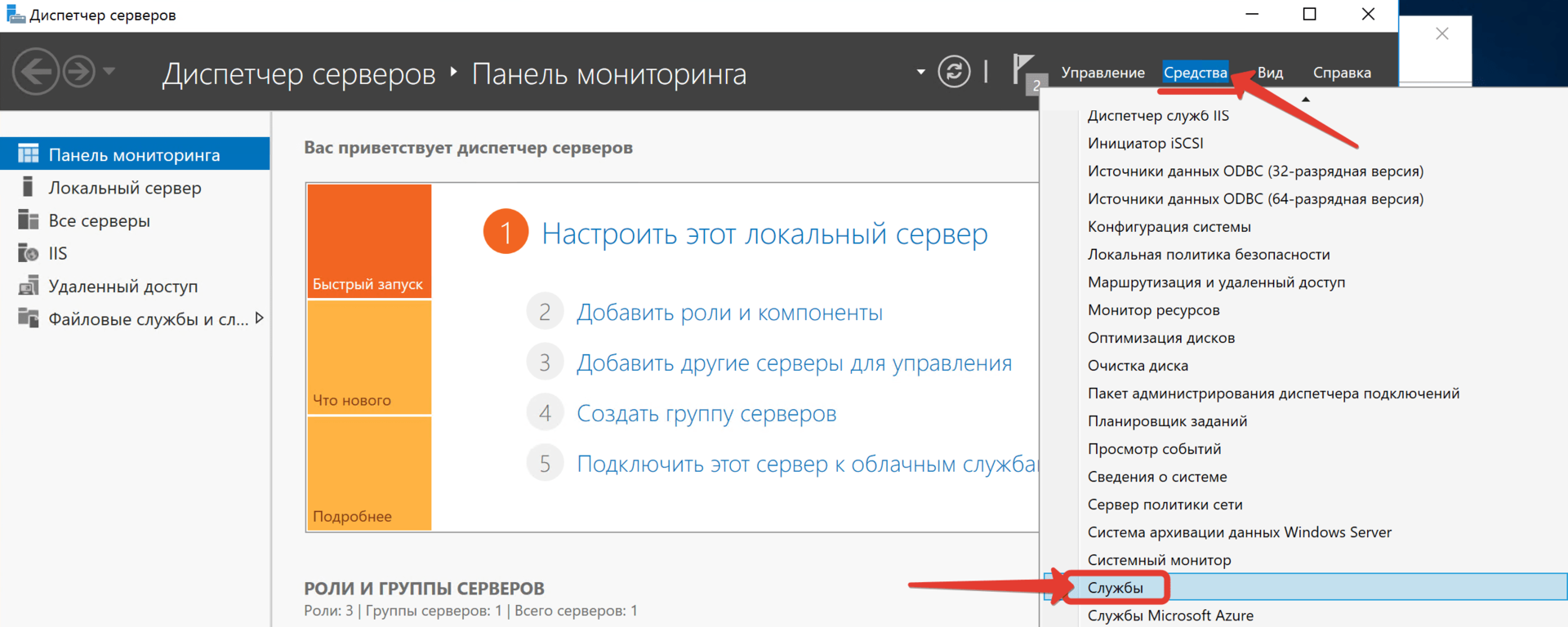

13. В диспетчере серверов раскрываем «Средства» и ищем пункт «Маршрутизация и удаленный доступ».

14. Видим слева наш сервер, отмеченный красной меткой. Данный цвет кружка свидетельствует о том, что сервер VPN не настроен и соответственно не функционирует. Исправим это недоразумение. Кликаем правой кнопкой. «Настроить и включить маршрутизацию и удаленный доступ».

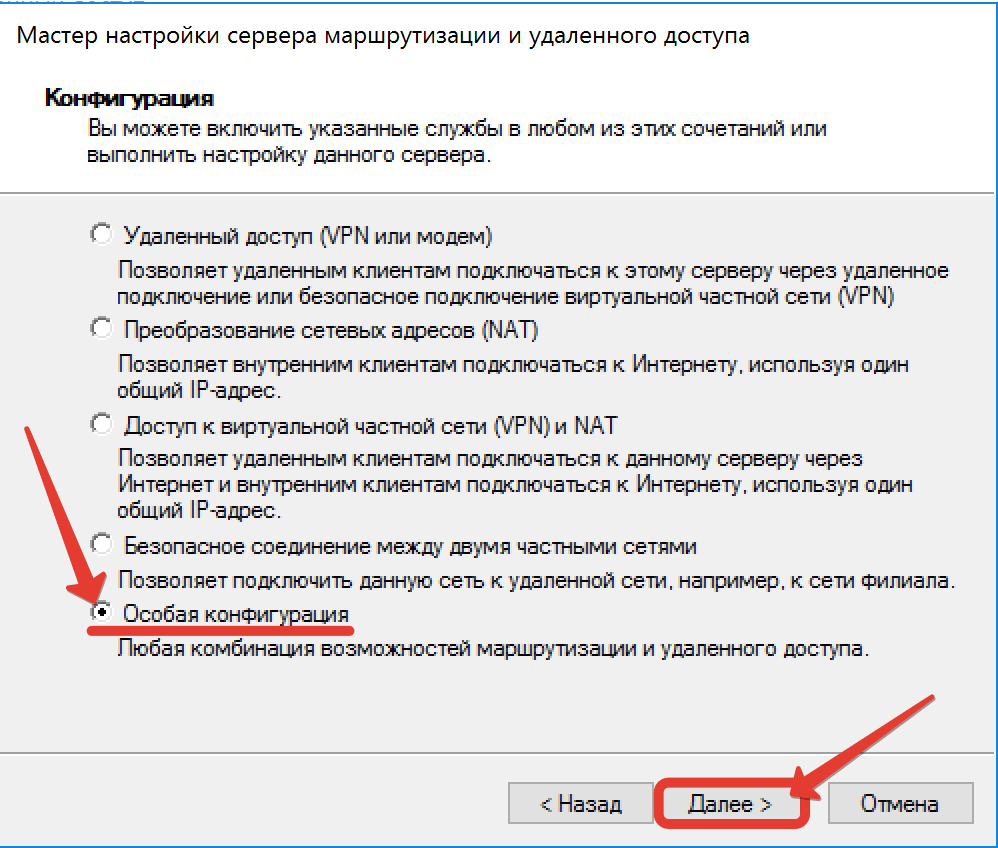

15. Выбираем пункт «Особая конфигурация».

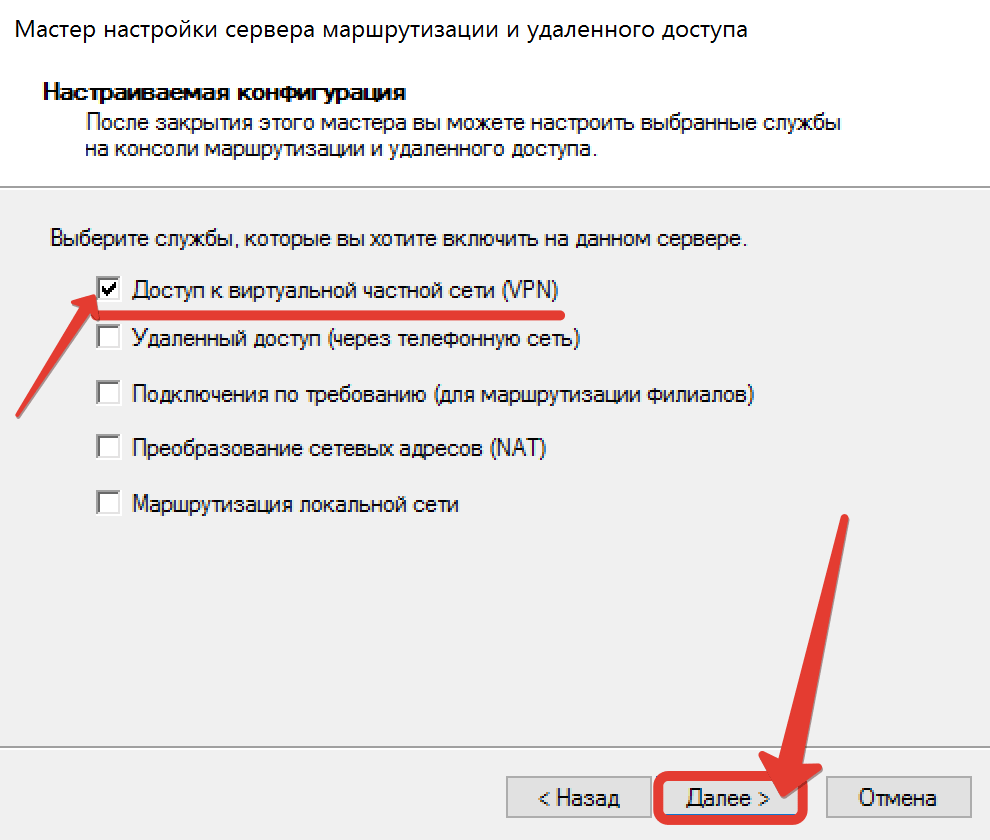

16. Отмечаем «Доступ к виртуальной частной сети (VPN)».

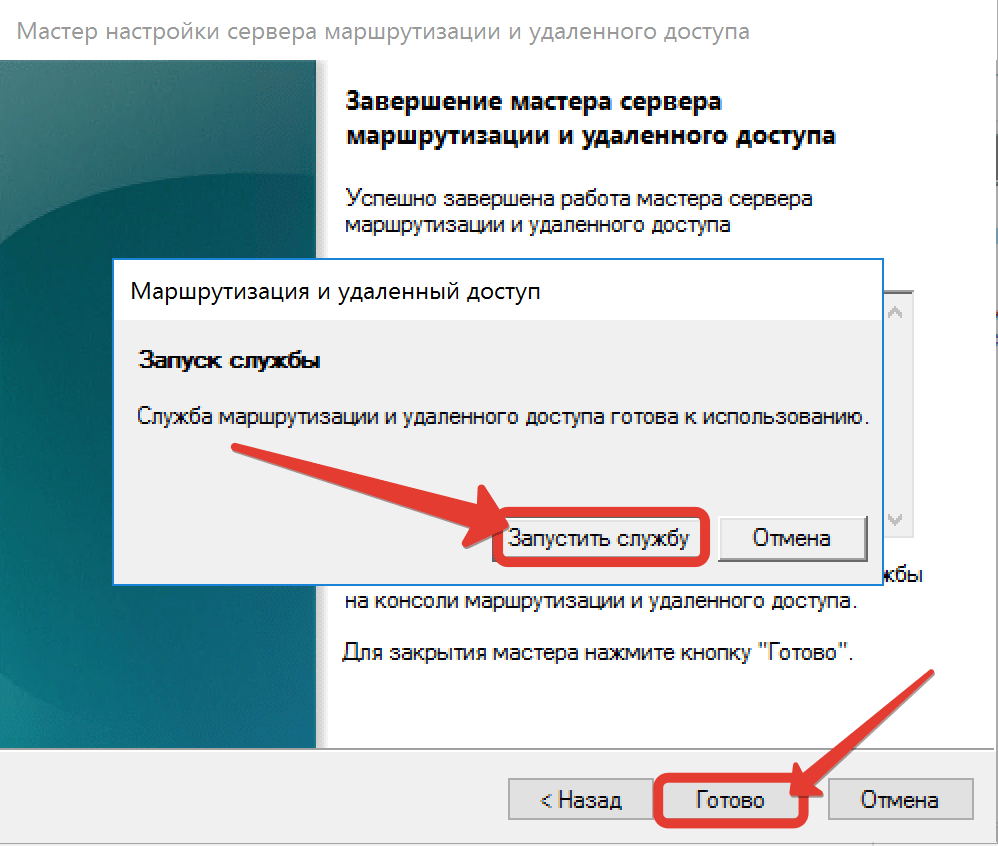

17. И после нажатия на «Готово» в последнем окне кликаем по кнопке «Запустить службу».

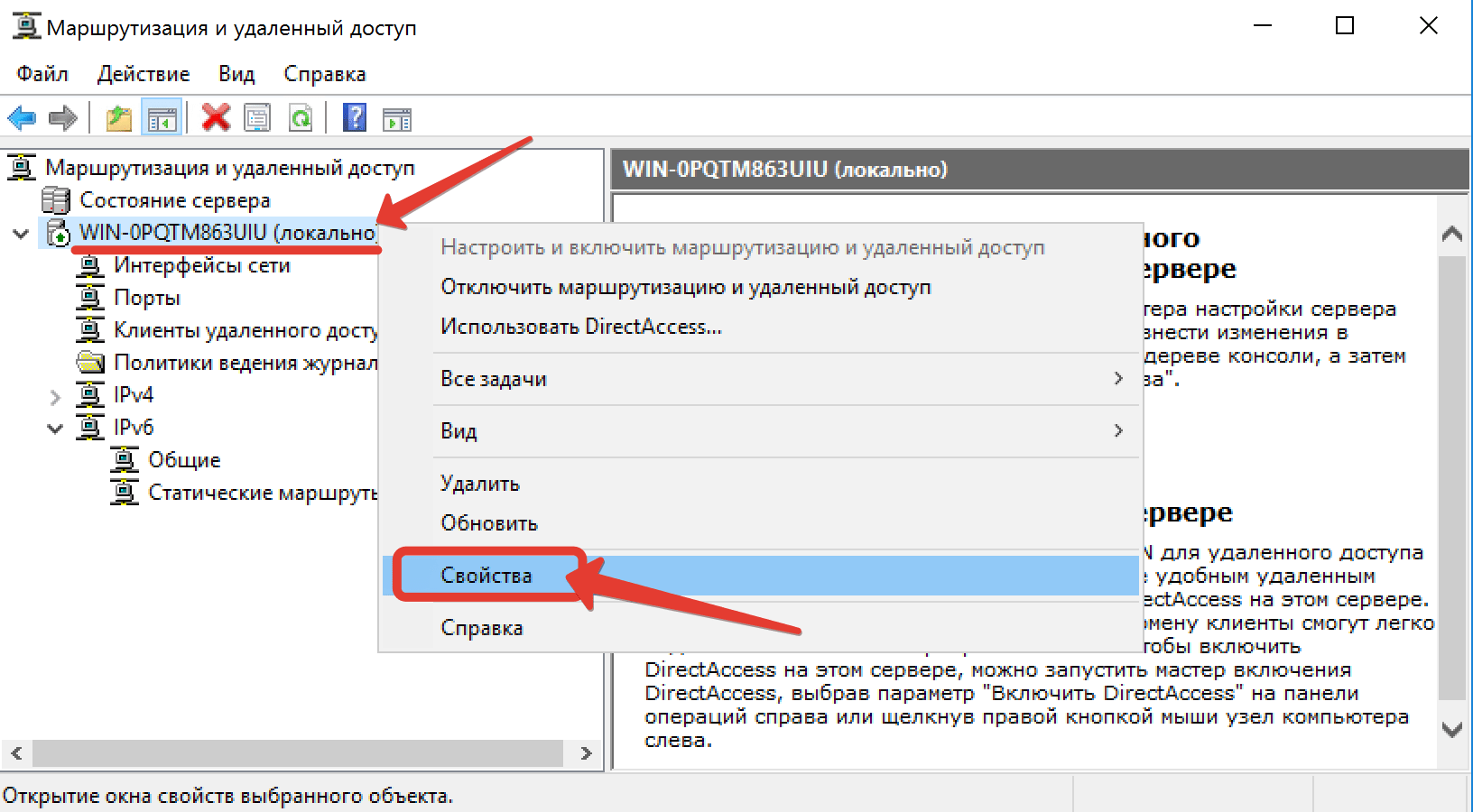

18. Сервер взлетел. Остались нюансы. Вызываем контекстное меню. «Свойства».

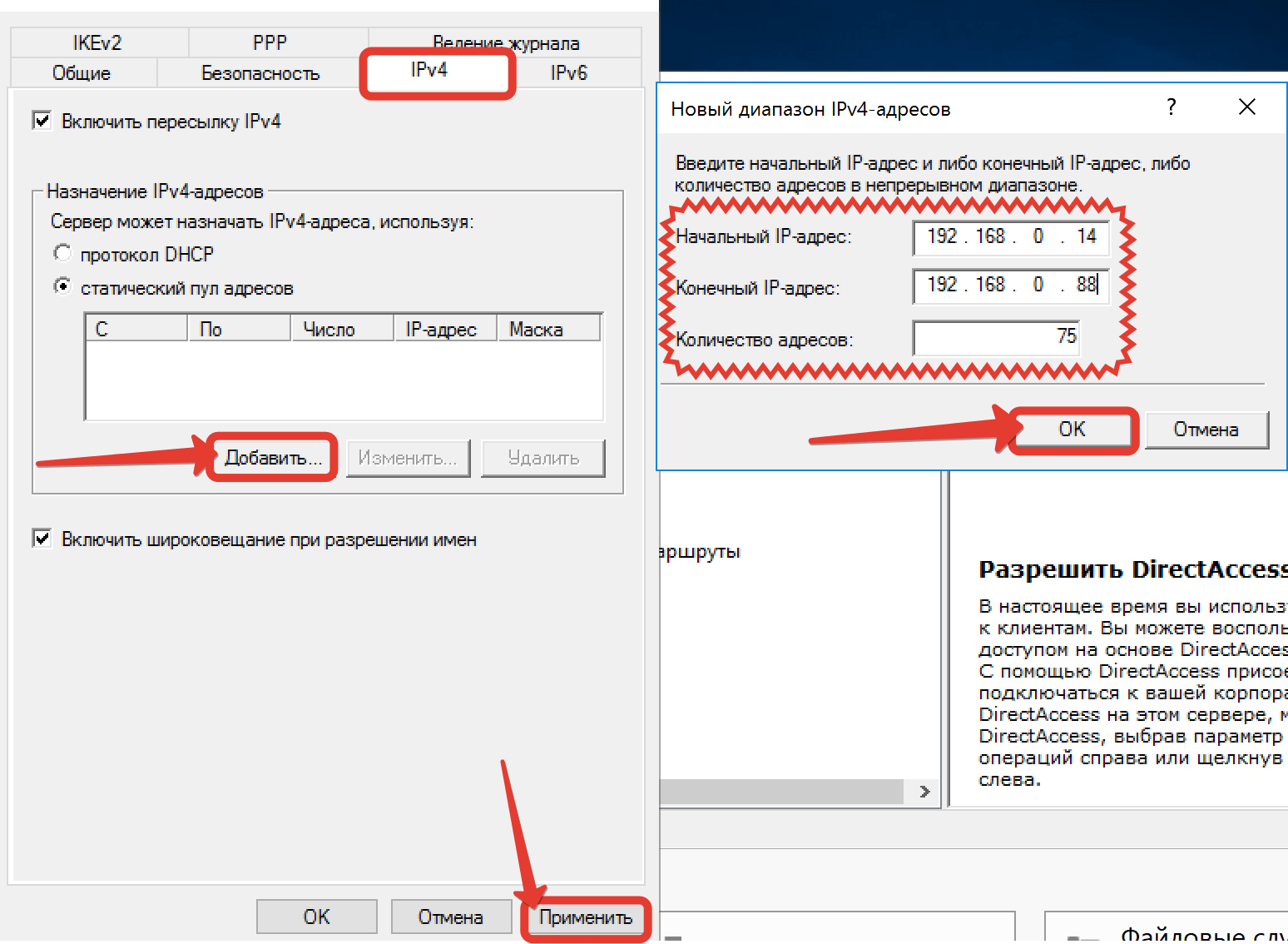

19. У меня на учебном сервере не настроен DHCP, поэтому на вкладке IPv4 укажем статический пул адресов. Из этого диапазона будут получать настройки наши рабочие станции, которые мы далее будем подключать извне.

20. Отлично. Диапазон задали. Теперь затронем вопрос безопасности. Переходим на соответствующую вкладку и отмечаем параметр «Разрешить пользовательские политики IPsec для L2TP». Вводим секретный ключ, который будет использоваться для подключения к нашей корпоративной сети из интернета. Жмём «Применить» и в появившемся окне соглашаемся с предупреждением о важности перезапуска службы маршрутизации.

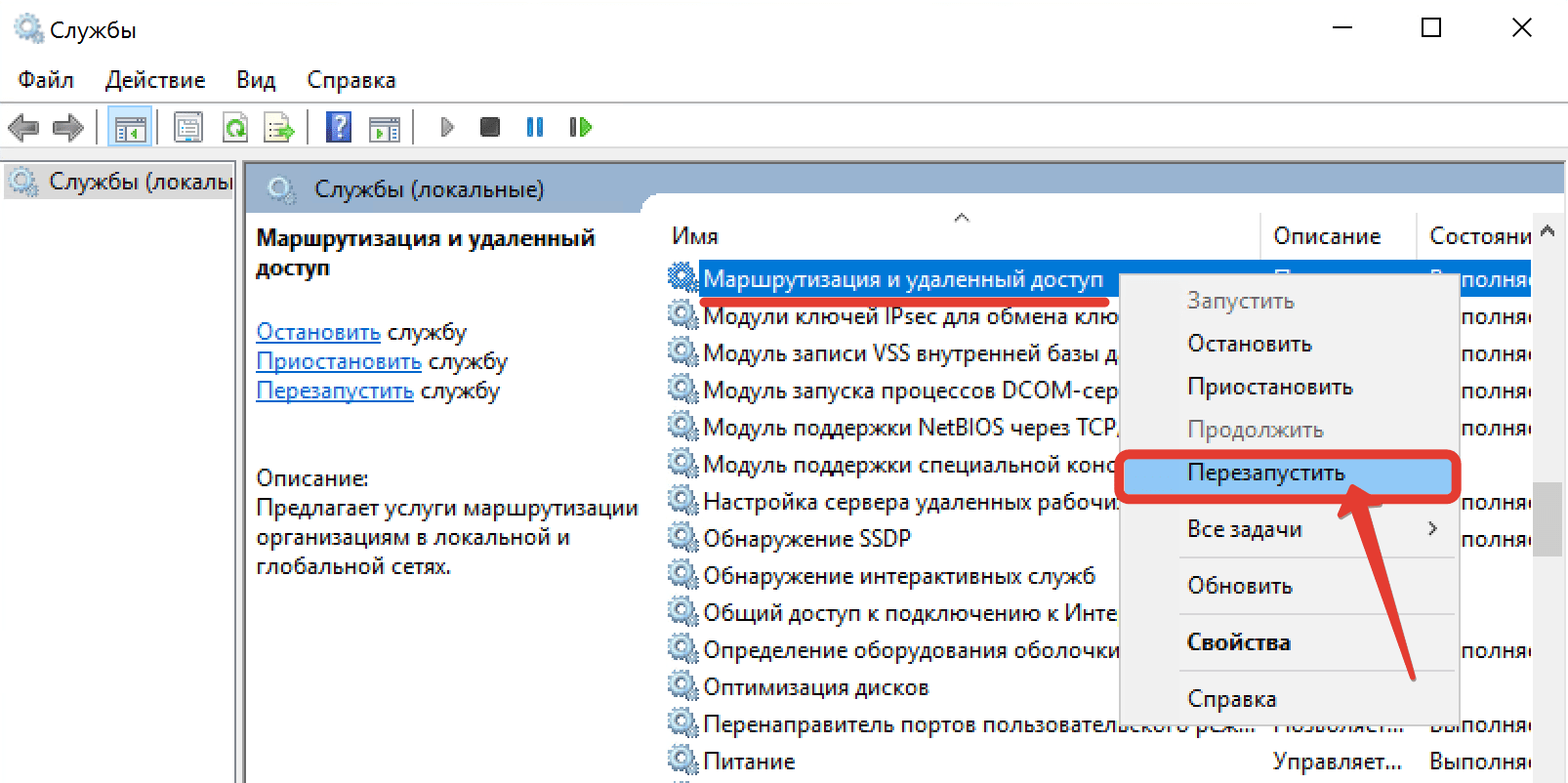

21. Перезапускать мы её будем прямо сейчас. В диспетчере привычным движением раскрываем «Средства» - «Службы».

22. Ищем в длинном списке «Маршрутизация и удаленный доступ» и вызвав контекстное меню, перезапускаем эту историю.

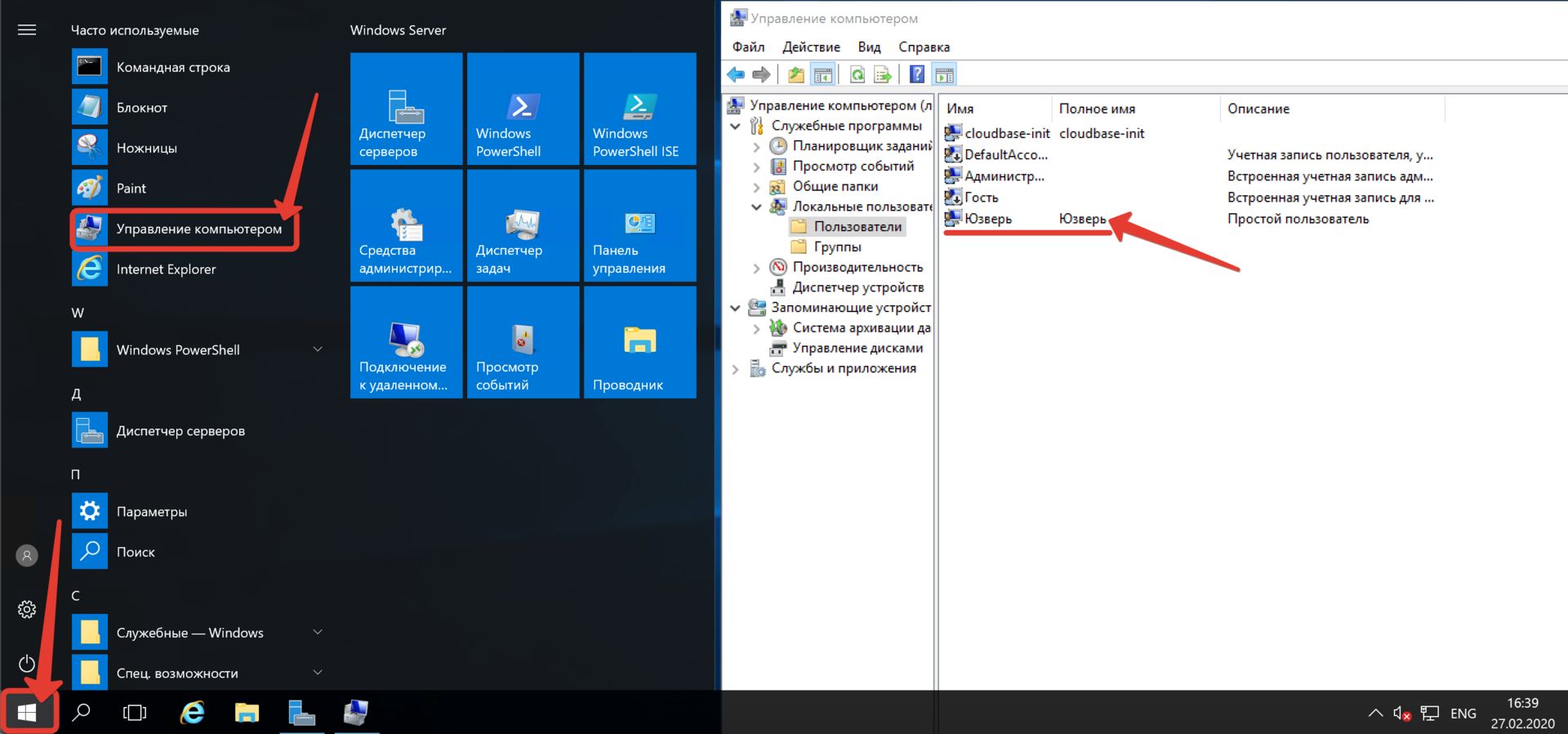

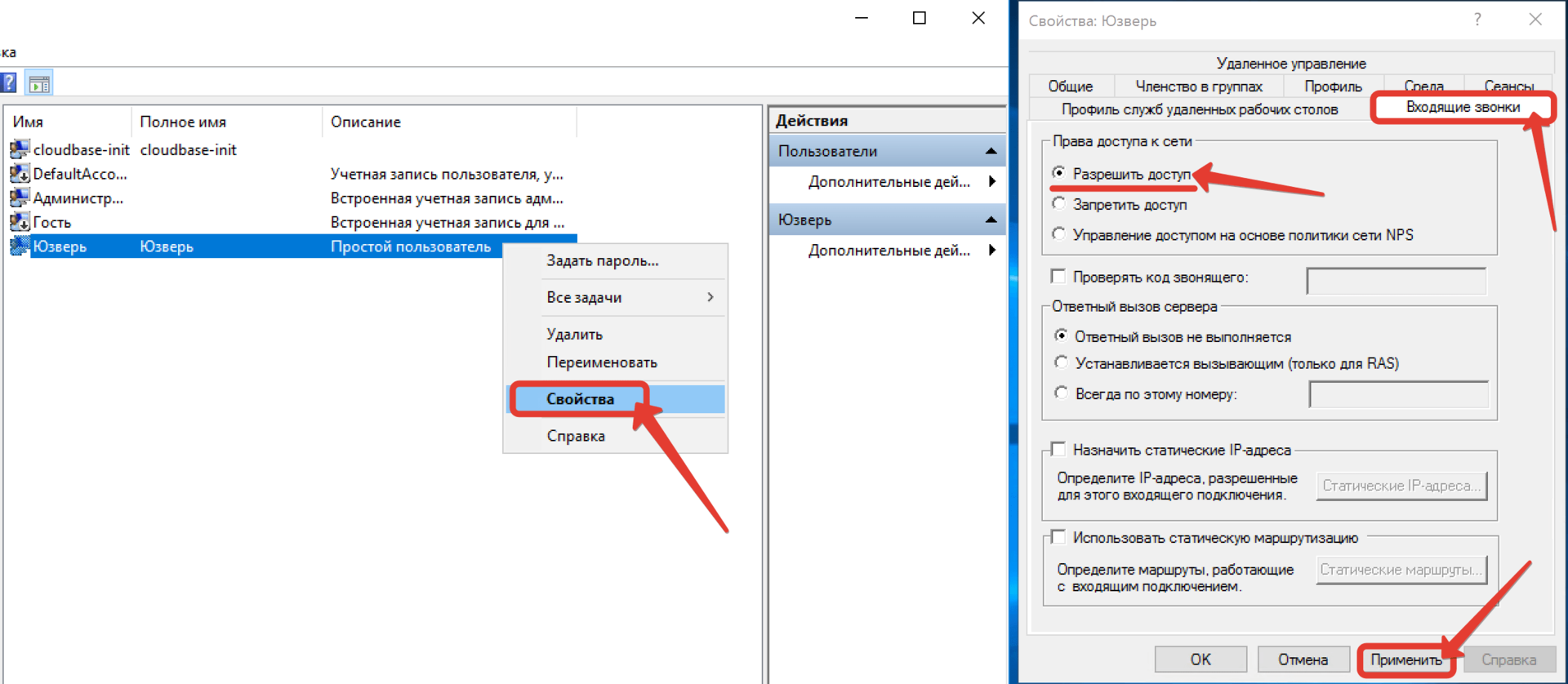

23. Осталось подумать, каким пользователям будет предоставлен доступ к нашей частной сети. У меня данная тачка не в домене. Т.к. подразумевается, что она выполняет исключительно роль общей шары. Поэтому будем мудрить с локальными пользюками. Открываем в пуске «Управление компьютером» и на соответствующей вкладке отмечаем нужного пользователя. Я заранее создал одного Юзверя.

24. Заходим в свойства данной учётки и на вкладке «Входящие звонки» разрешаем «Права доступа к сети». Применяем наши изменения.

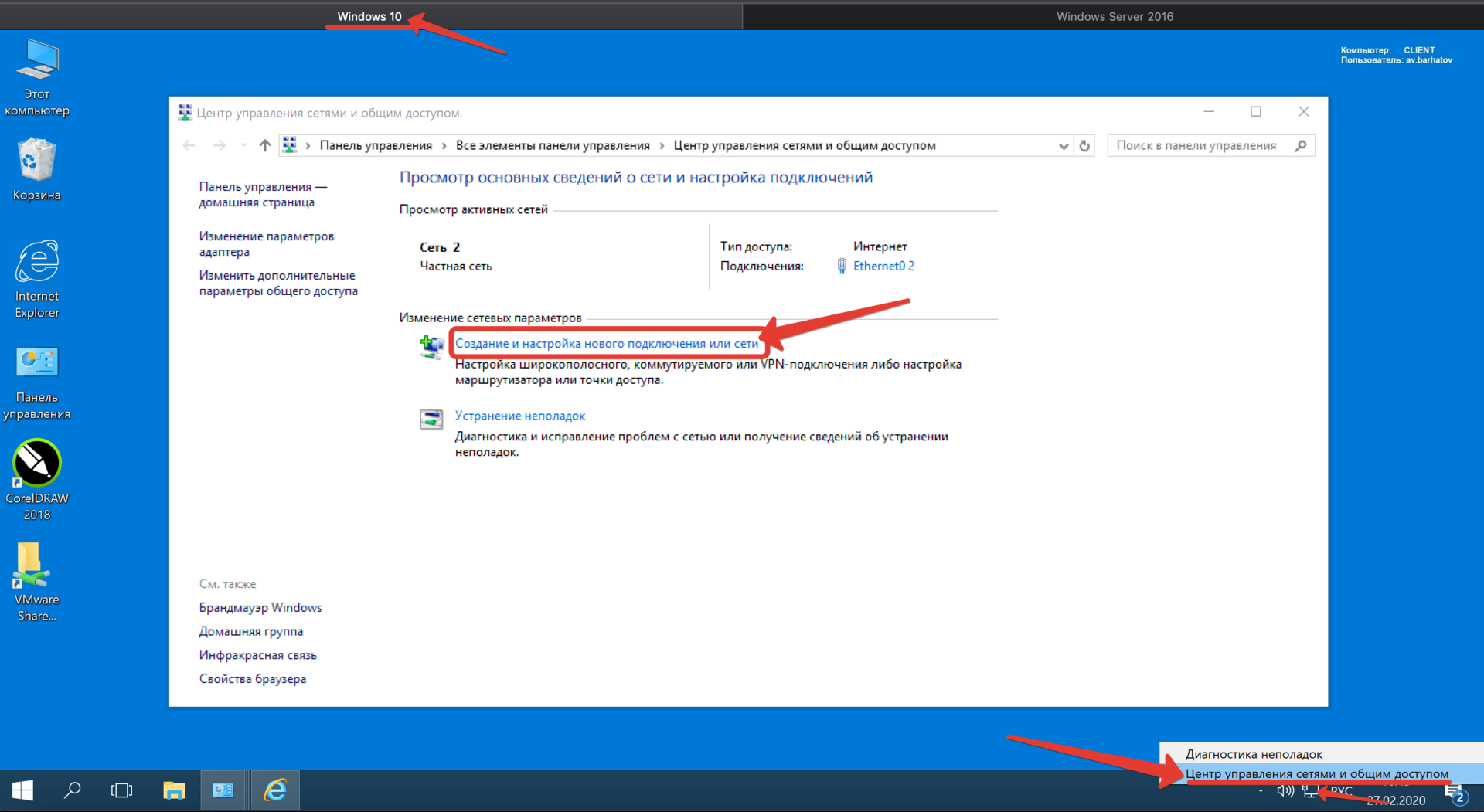

25. И переходим к настройке клиентского компьютера. У меня это комп на Windows 10. Отмечу, что он не находится в одной сети с сервером, но при этом имеет выход в Интернет. Открываем «Центр управления сетями и общим доступом» и далее «Создание и настройка нового подключения или сети».

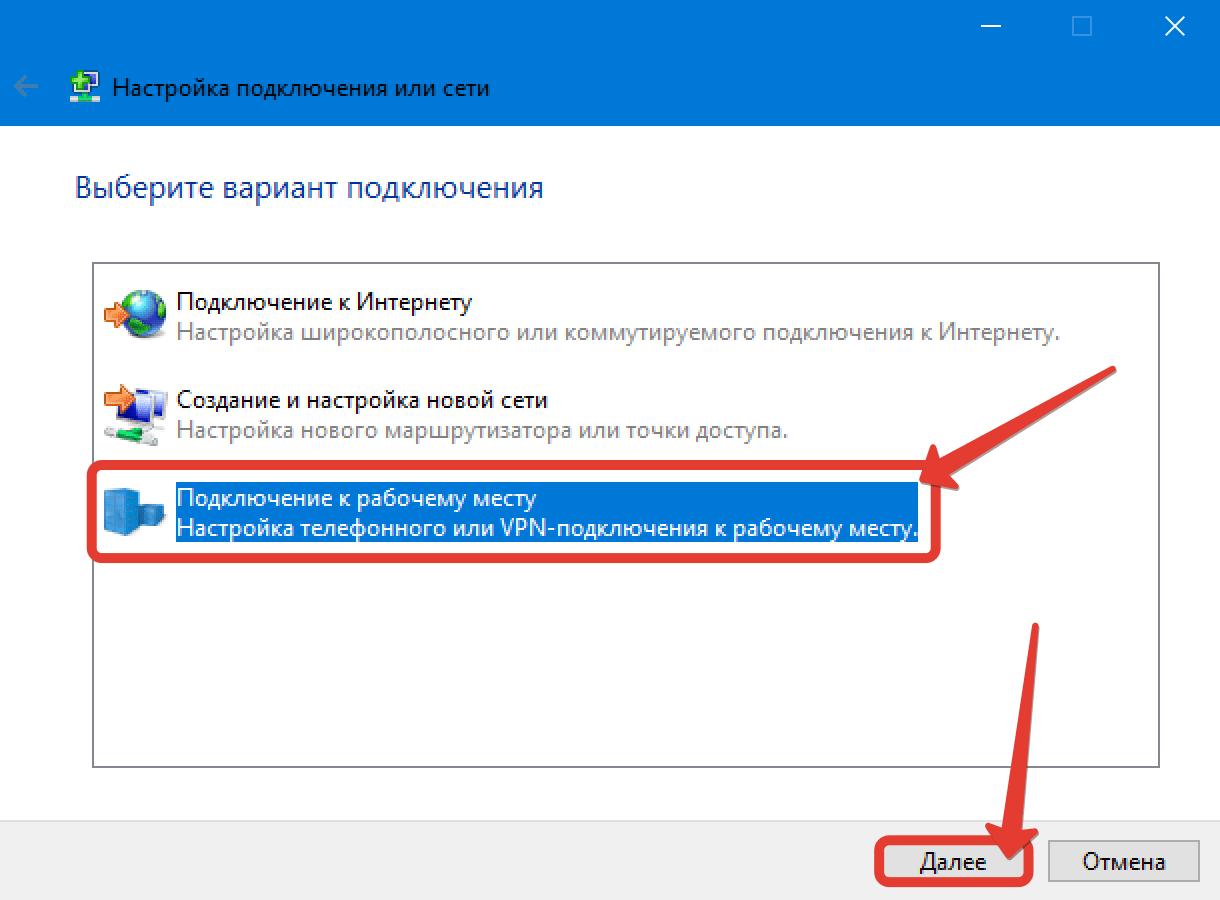

26. В открывшемся окне помощника выбираем пункт «Подключение к рабочему месту».

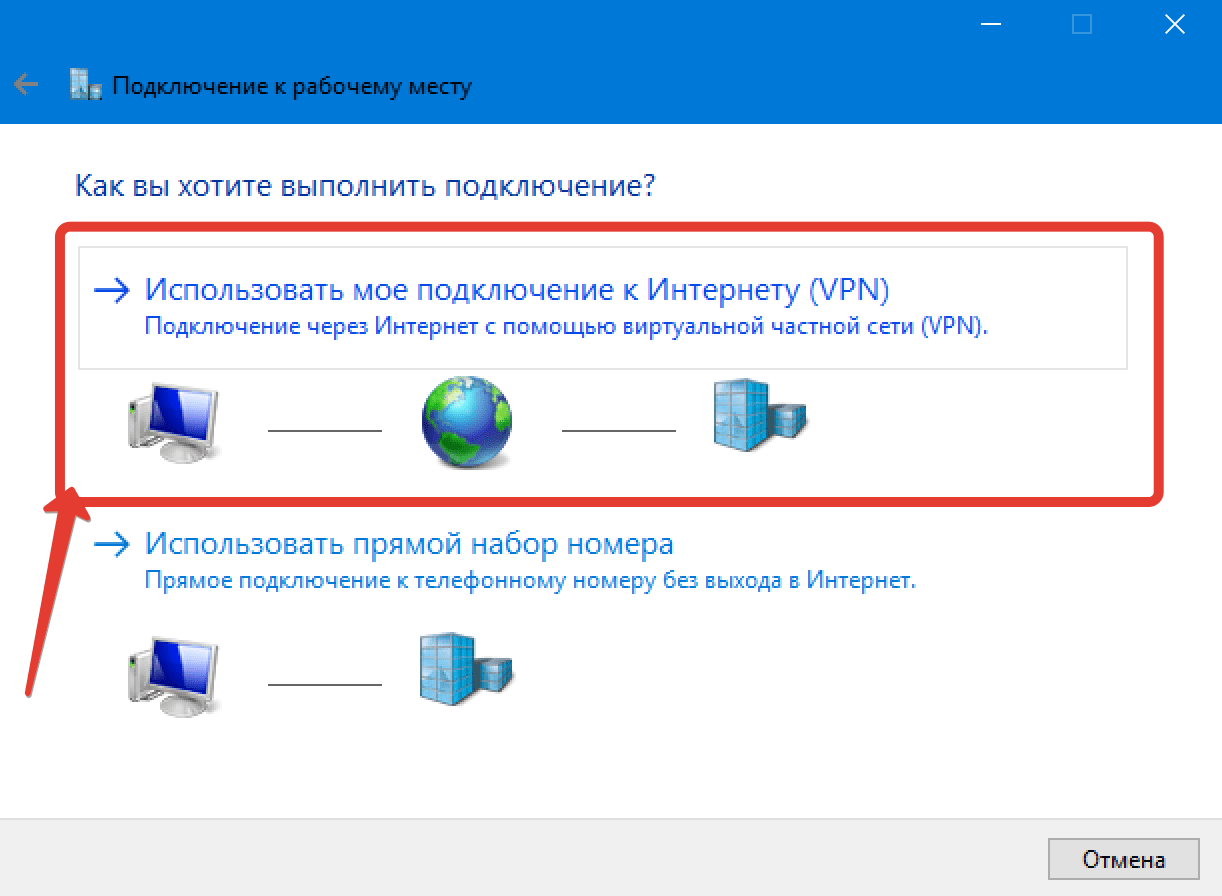

27. «Использовать моё подключение к интернету».

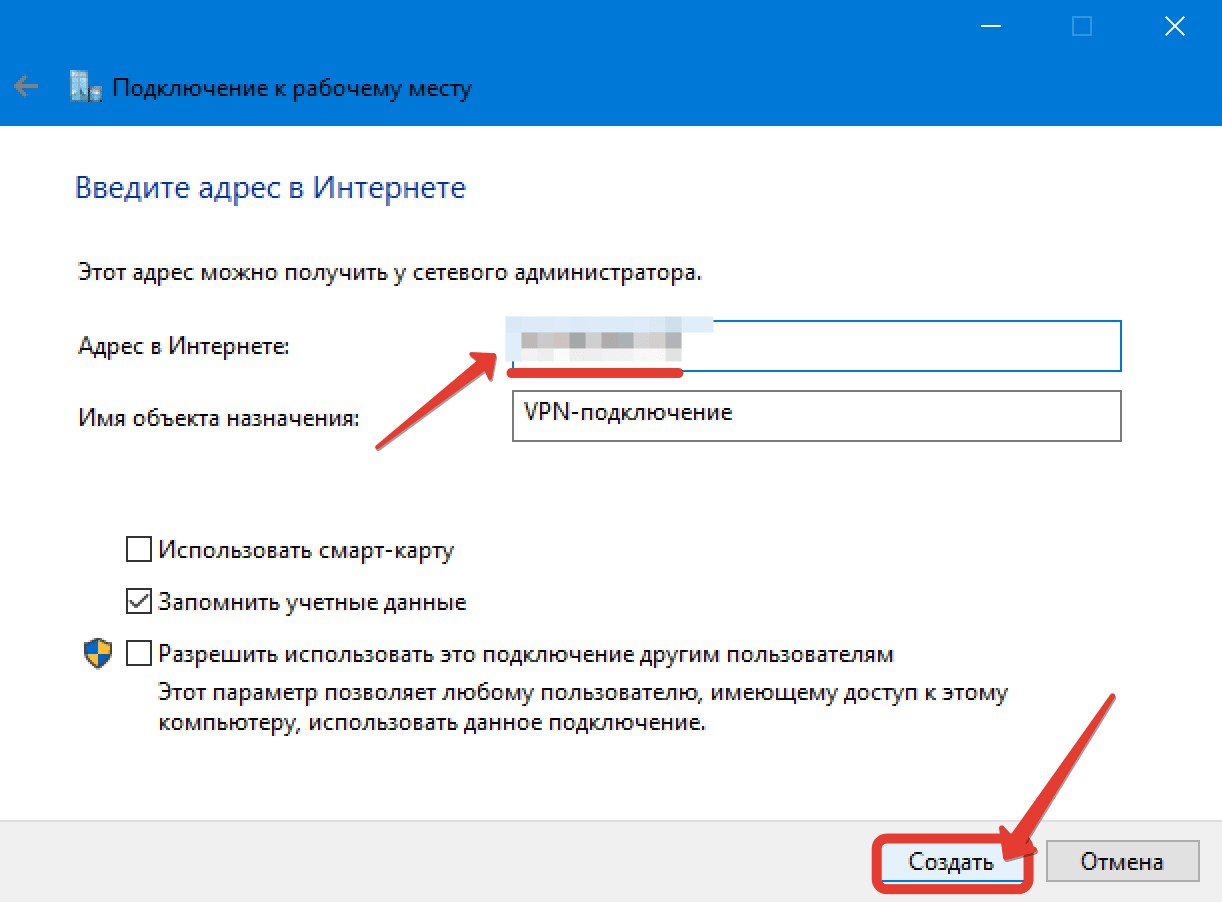

28. Вводим белый ip-адрес нашего сервера, который выведен за NAT. И при желании изменяем название подключения. Я оставлю по умолчанию. Ждём «Создать».

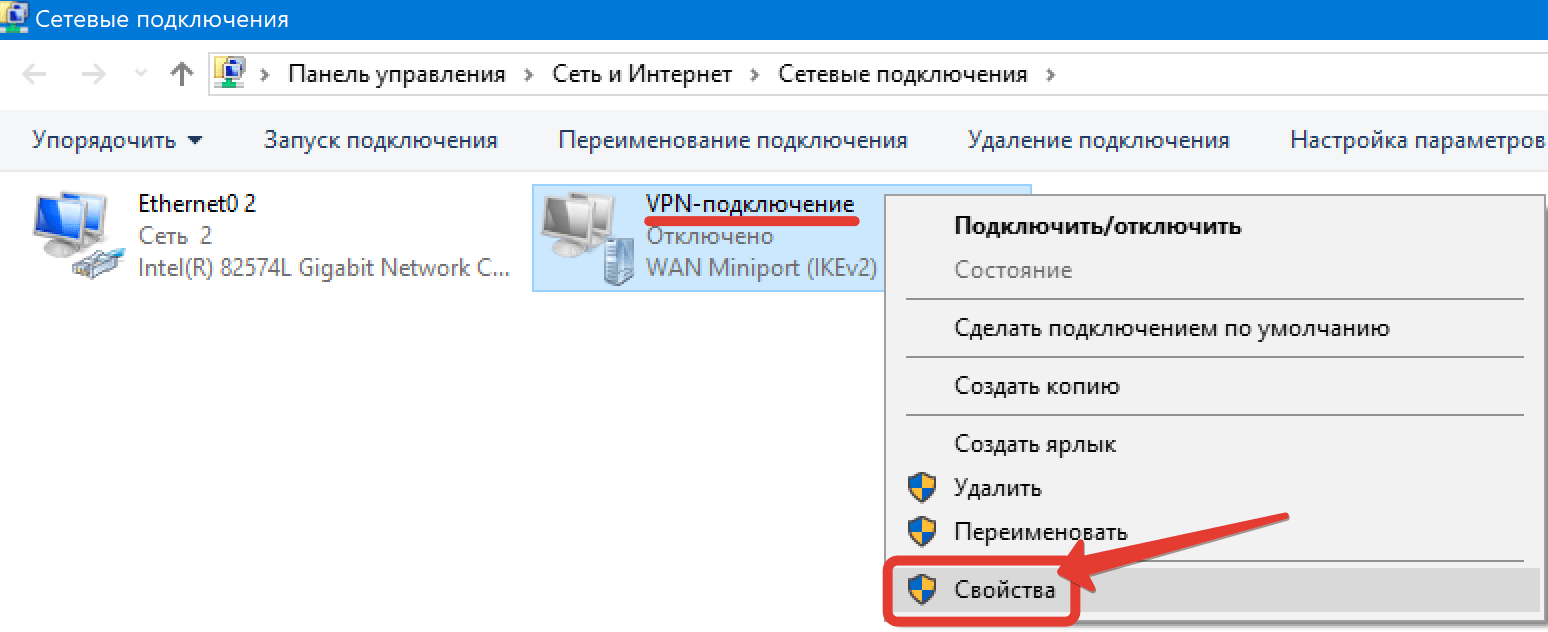

29. Хорошо. Далее заходим в «Свойства» созданного подключения.

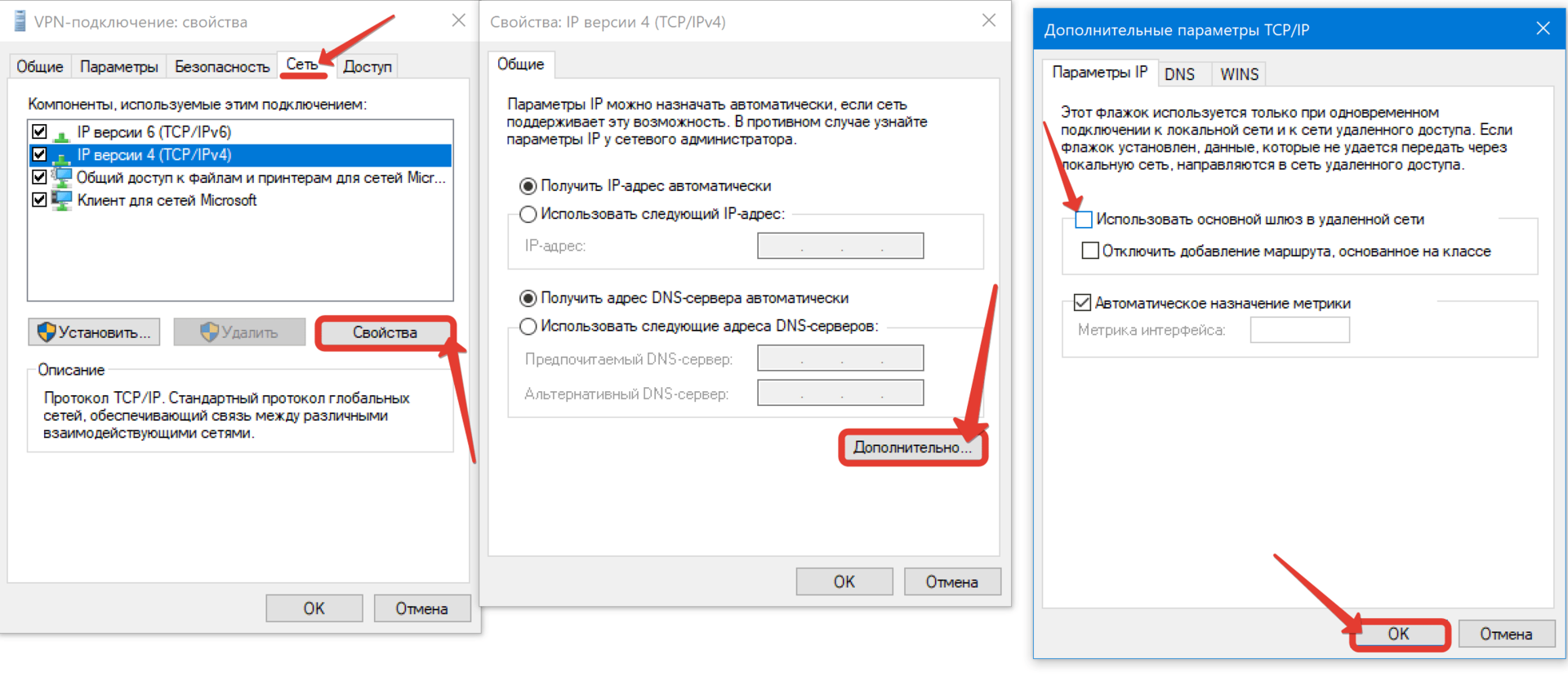

30. И на вкладочке «Сеть» раскрываем «Свойства» компонента IPv4. Жмём «Дополнительно» и снимаем галочку с пункта «Использовать основной шлюз в удаленной сети». Это очень важный момент. Если этого не сделать, то сразу после подключения к корпоративной сети, ваше локальное подключение к Интернету на компьютере пропадёт, ибо по умолчанию VPN использует шлюз удалёнки. Так что будьте предельно внимательны и не пропускайте данный шаг при настройке внешних рабочих станций.

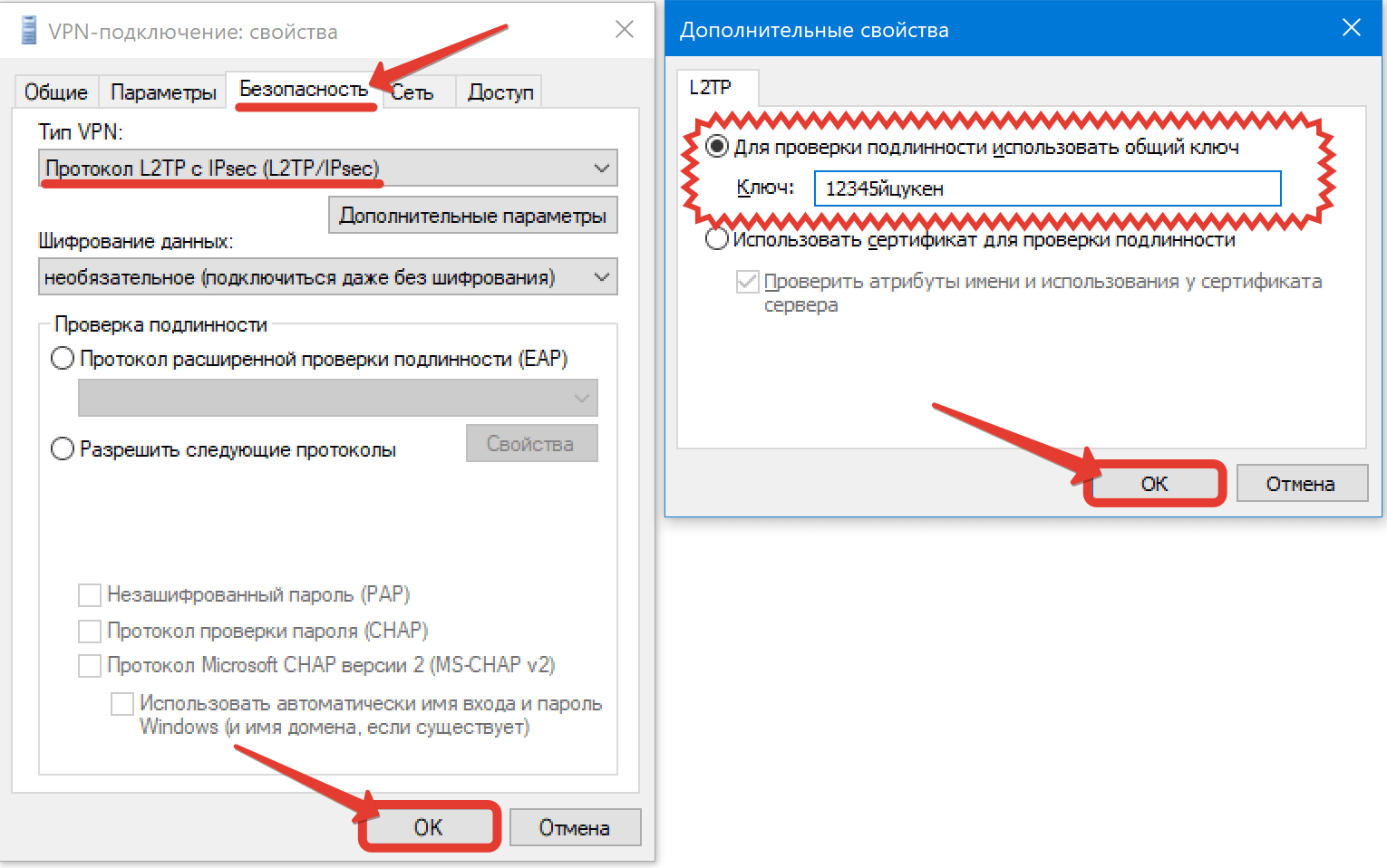

31. Сохраняем изменения и переходим на вкладочку «Безопасность». Тут нам необходимо изменить тип протокола на «L2TP» и в дополнительных параметрах задать «Ключ для проверки подлинности», который мы ранее указывали на сервере.

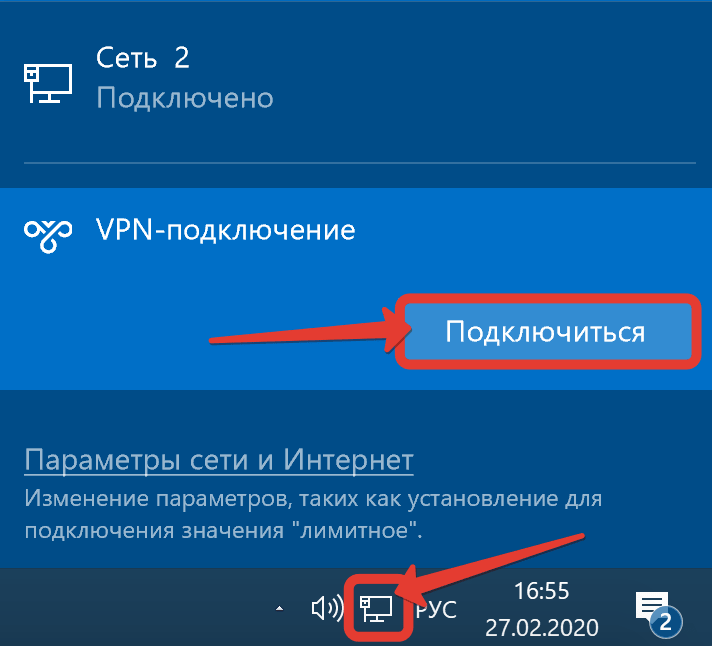

32. Всё, братцы. Теперь смело можно подключаться. Кликаем по значку сети на панели задач и выбираем наше подключение.

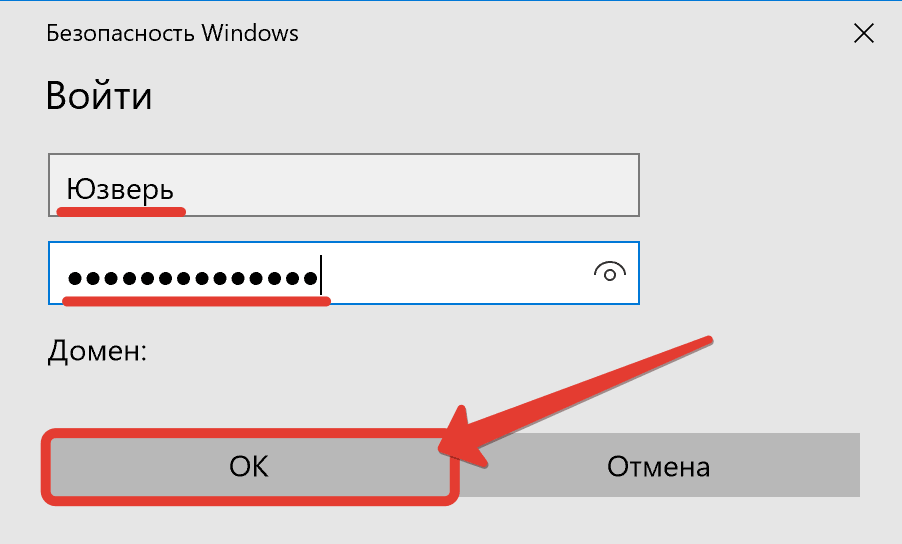

33. Вводим данные от учетной записи пользователя. Помним, что в данном примере мы разрешали доступ к нашей сети извне только одному Юзверю.

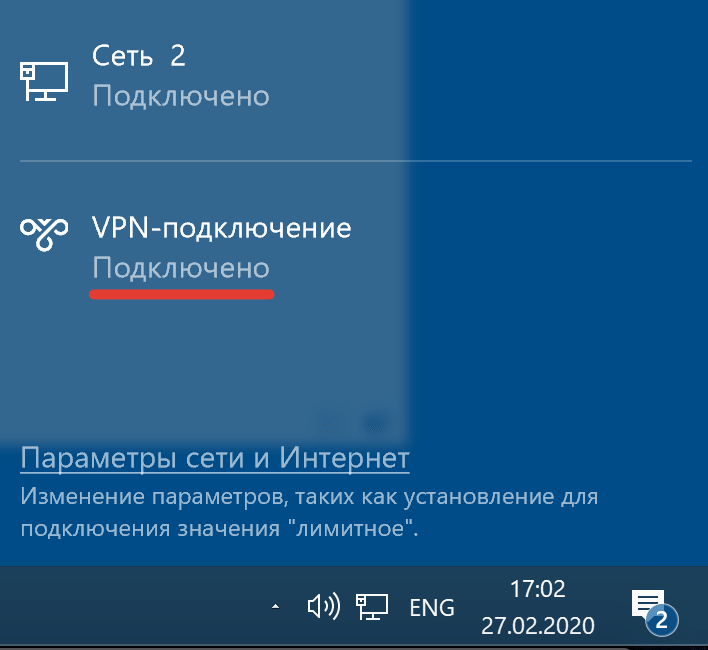

34. И дожидаемся статуса «Подключено». С этого момента мы находимся в корпоративной сети, а следовательно можем пользоваться её ресурсами.

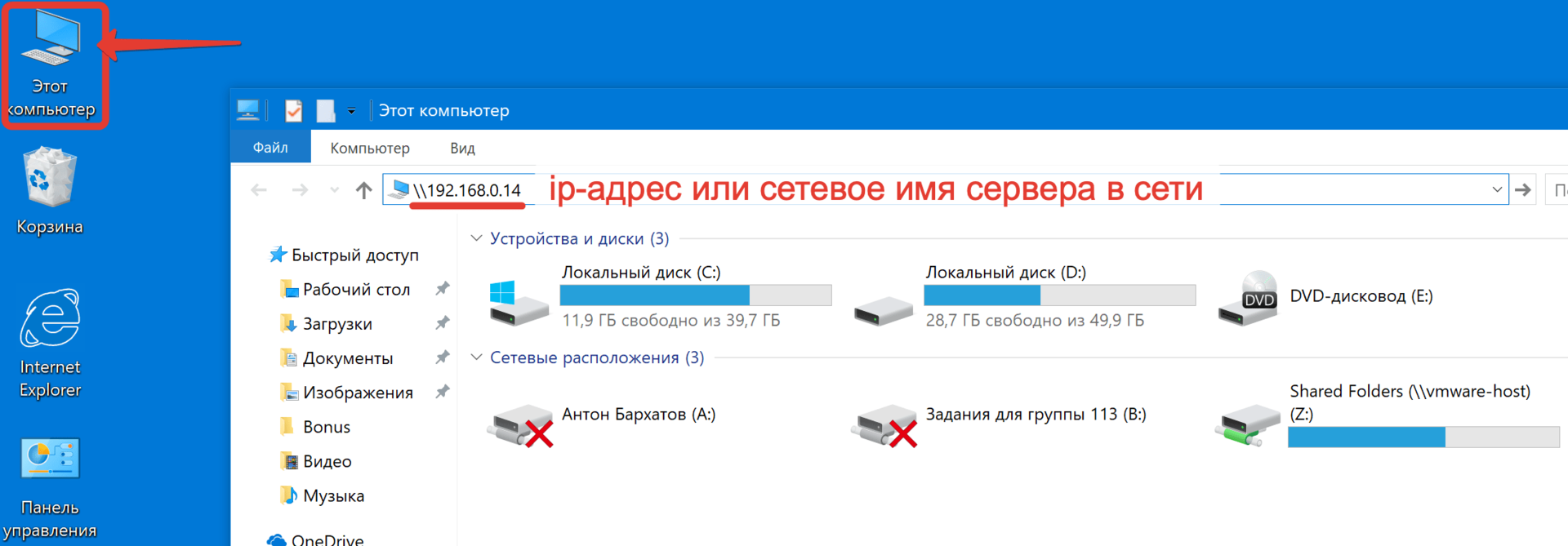

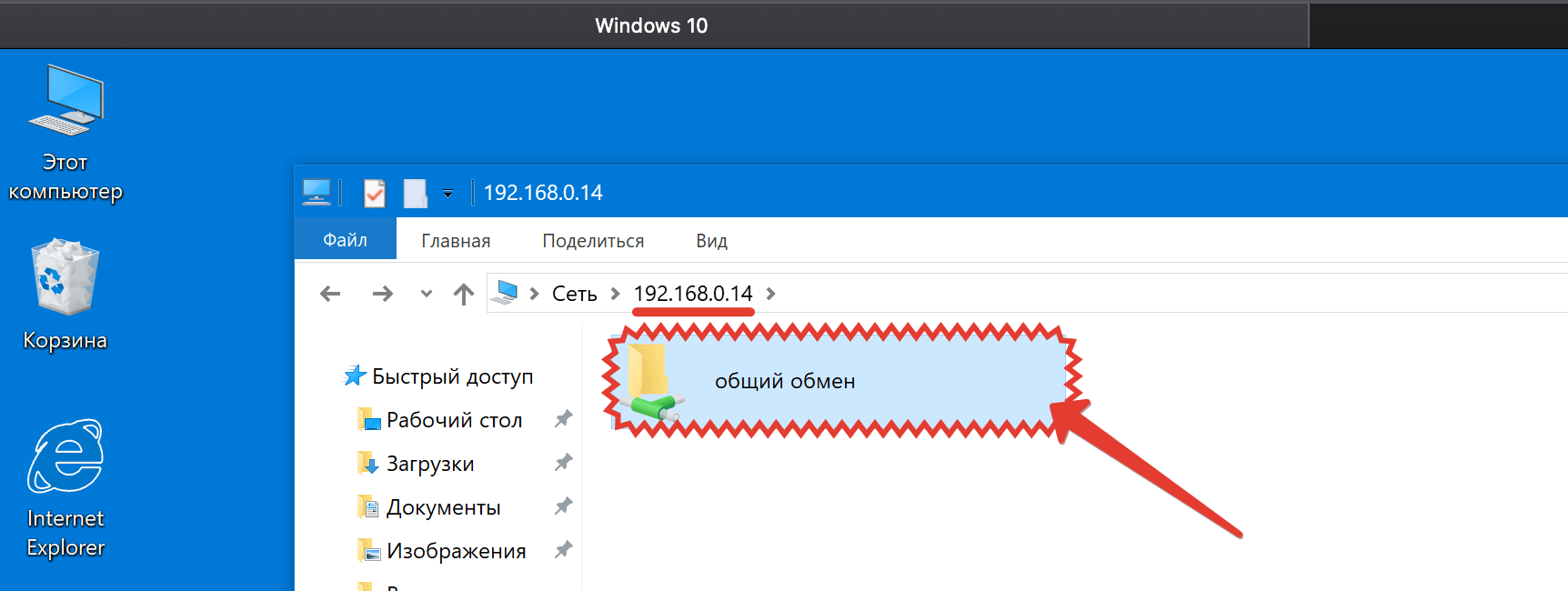

35. Давайте попробуем проверить функционал общих папок. Открываем проводник и в адресной строке вводим ip сервера.

36. Через некоторое время видим расшареную папку «Общий обмен». Это свидетельствует о том, что наше VPN-подключение к серверу сконфигурировано корректно.

Удачи в настройке VPN L2TP на базе Windows server 2016.